新しいMuddy Waterの脅威:新しい泥水はさらに濁っている

MuddyWaterは、Static KittenやMercuryとしても知られ、イラン情報安全保障省(MOIS)内の下部組織と評価されるサイバースパイグループです。少なくとも2017年以降、MuddyWaterは、中東、アジア、アフリカ、ヨーロッパ、北米において、通信、地方自治体、防衛、石油・天然ガス組織など、セクターを超えたさまざまな政府組織や民間組織を標的にしてきました。

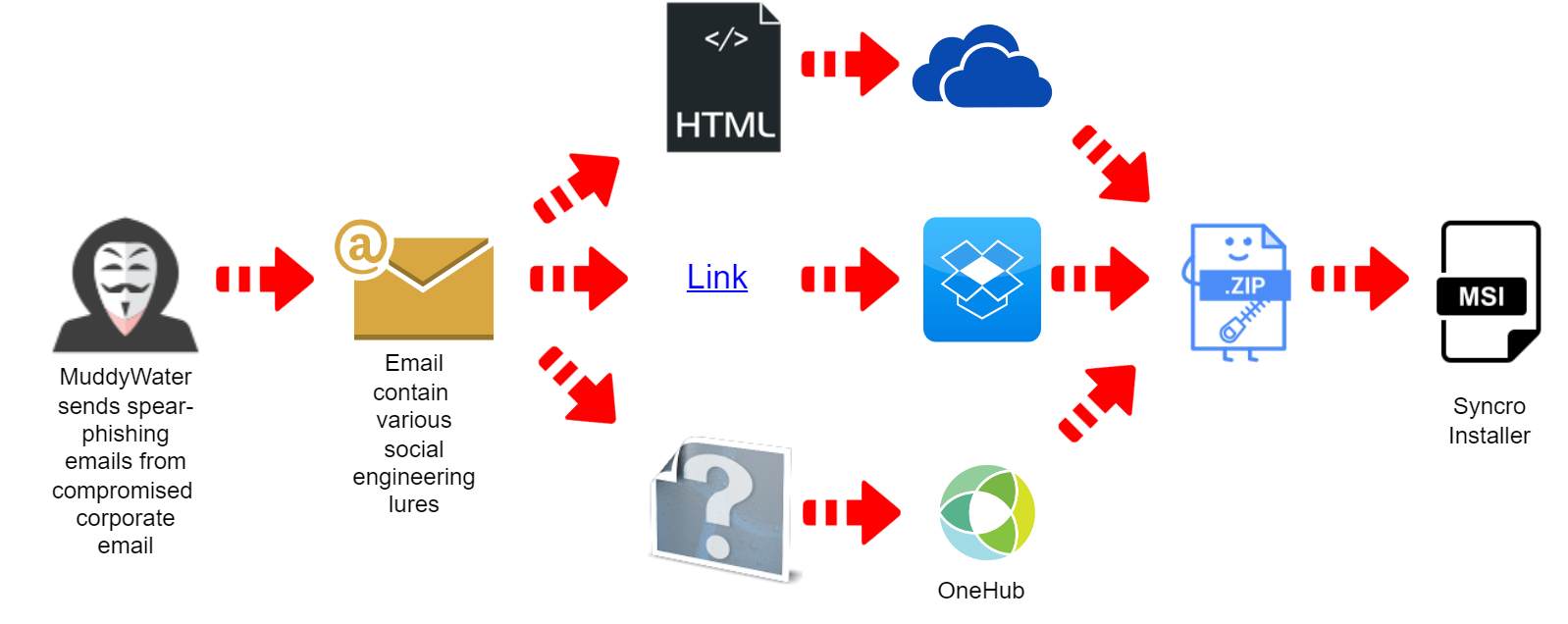

MuddyWaterは、それぞれ全く異なる様々なキャンペーンを行っていますが、ここでは、正規のリモート管理ツールを用いたスピアフィッシングを活用した彼らのキャンペーンの最新の変化とその分析に焦点を当てます。

エグゼクティブサマリー:

- Deep Instinctの脅威リサーチチームは、「MuddyWater」グループの新たなキャンペーンを確認

- このキャンペーンは、アルメニア、アゼルバイジャン、エジプト、イラク、イスラエル、ヨルダン、オマーン、カタール、タジキスタン、アラブ首長国連邦を標的としていることを確認

- このキャンペーンは、以前報告されたMuddyWaterの活動と比べてアップデートされたTTP(戦略/技術/手順)を使用

MuddyWaterは正規ツールを悪用

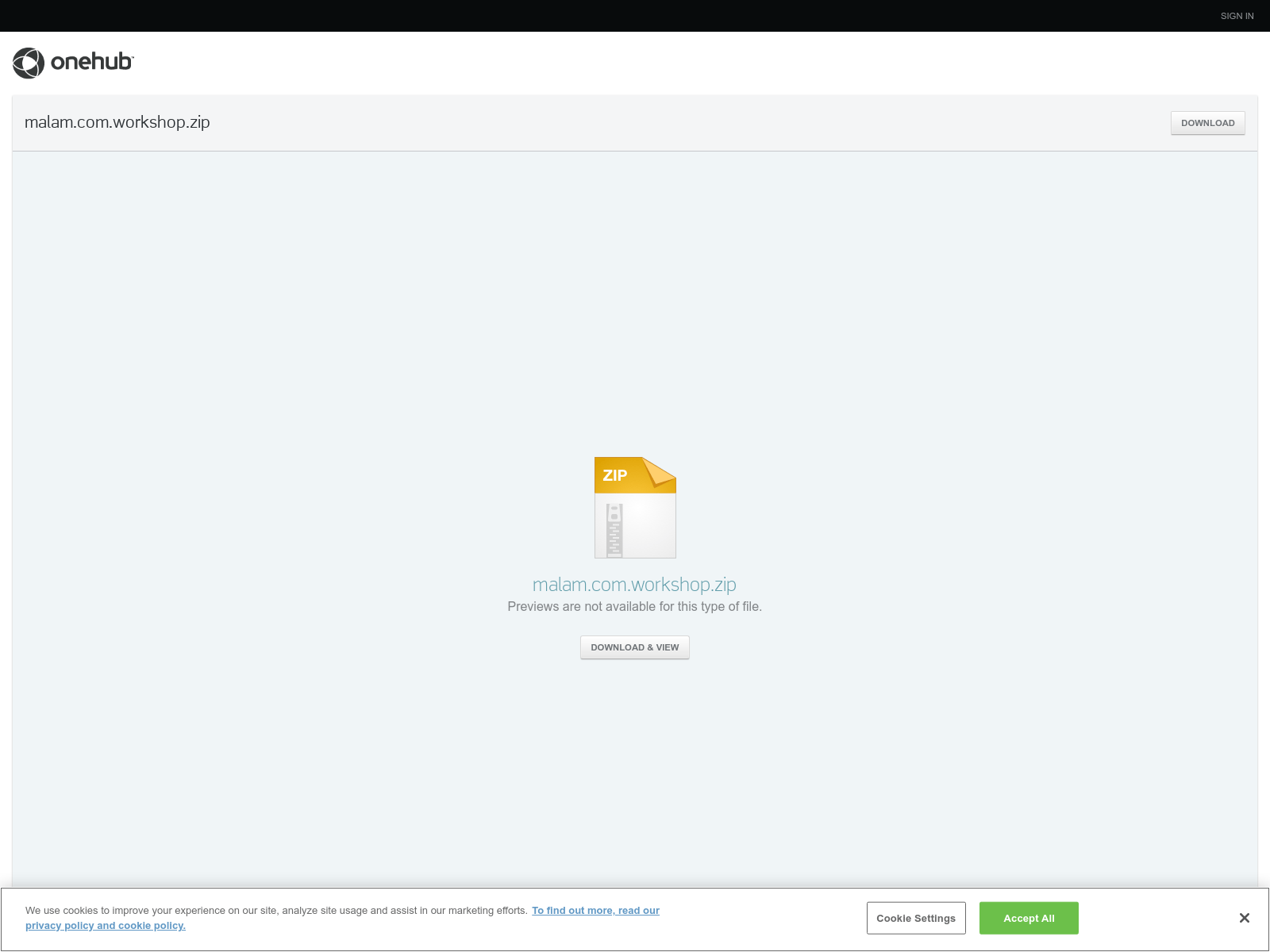

これまでの調査 で、2020年にMuddyWaterは、ダイレクトリンクのほか「ws.onehub.com」でホストされているアーカイブへのリンクを含むPDFやRTFの添付ファイル付きのスピアフィッシングメールを送信していたことが判明しています。

それらのアーカイブには、正規のリモート管理ツールである「RemoteUtilities」のインストーラーが含まれていました。

2021年の初めから、MuddyWaterは、”ws.onehub.com”でホストされているアーカイブへのリンクを含む直接リンクまたはWord文書を含むスピアフィッシングメールを送信することが 確認されています

2021年のアーカイブには、別の正規リモート管理ツールであるScreenConnectのインストーラーが含まれていました。

この活動は、 2021年末から2022年7月まで断続的に観測されました。

2022年7月には、このキャンペーンに関連する潜在的なファイルが観測されましたが、通常の ScreenConnect の代わりに Atera Agent が含まれており、これは、脅威者が長期間のキャンペーンの検出を避けるためにさらに別のリモート管理ツールに切り替えたことを示す可能性があります。

新しい発見:MuddyWaterキャンペーン

最新のMuddyWater攻撃キャンペーンは、10月初旬にDeep Instinctによって観測されましたが、おそらく2022年9月にもっと早く始まっていたのでしょう。

このキャンペーンがこれまでのものと異なるのは、「Syncro」と名付けられた別のリモート管理ツールを使用している点です。

HTMLの添付ファイルという新しいルアードキュメントが確認され、リモート管理ツールのインストーラーを含むアーカイブをホストする他のプロバイダーも追加されました。

前述した ScreenConnect を使用した 7 月のサンプルは、"promotion.msi" という名前でした。 今回のキャンペーンでは、いくつかの名前を持つサンプルがあり、そのうちの1つも”promotion.msi”でした。上記の ScreenConnect サンプルは”instance-q927ui-relay.screenconnect.com”と通信し、このインスタンスは、サウジの組織名である”Ertiqa.msi” という別の MSI インストーラーと通信しています。

今回の波では、MuddyWaterは同じ名前の “Ertiqa.msi” を使用していますが、Syncroインストーラを使用しています。

また、ターゲットの地理的位置と分野も、MuddyWaterの以前のターゲットと一致しています。これらの指標を組み合わせることで、これがMuddyWaterの脅威グループであることを確認するのに十分な証拠を得ることができます。

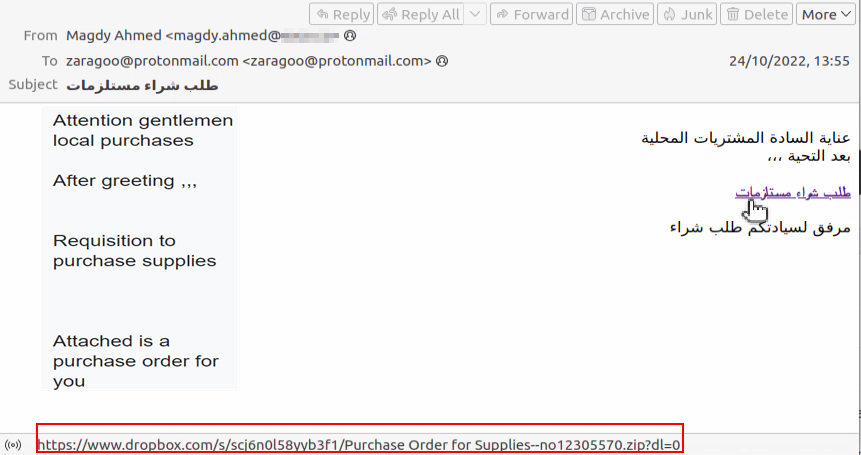

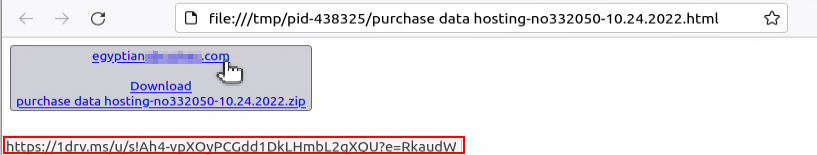

例1: エジプトのホスティング会社

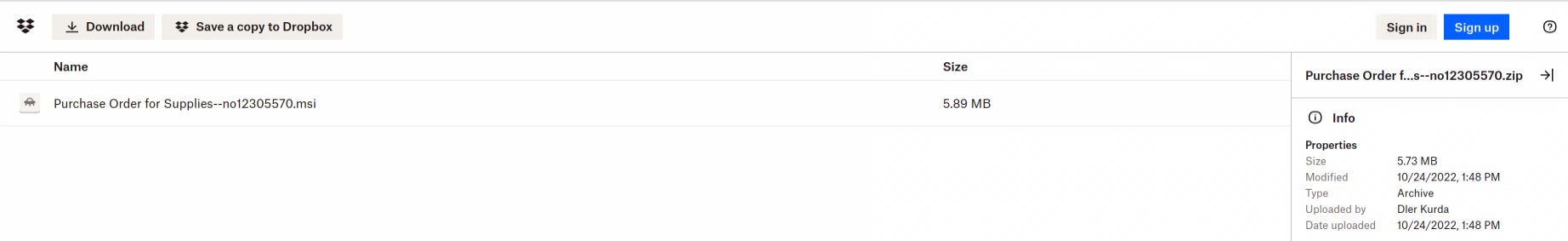

Dropboxに直接リンク:

このメールはエジプトのデータホスティング会社から送信されました。OneHubを使用した以前のキャンペーンとは異なり、今回MuddyWaterはDropboxを使用してSyncroインストーラを含むアーカイブファイルをホストしています:

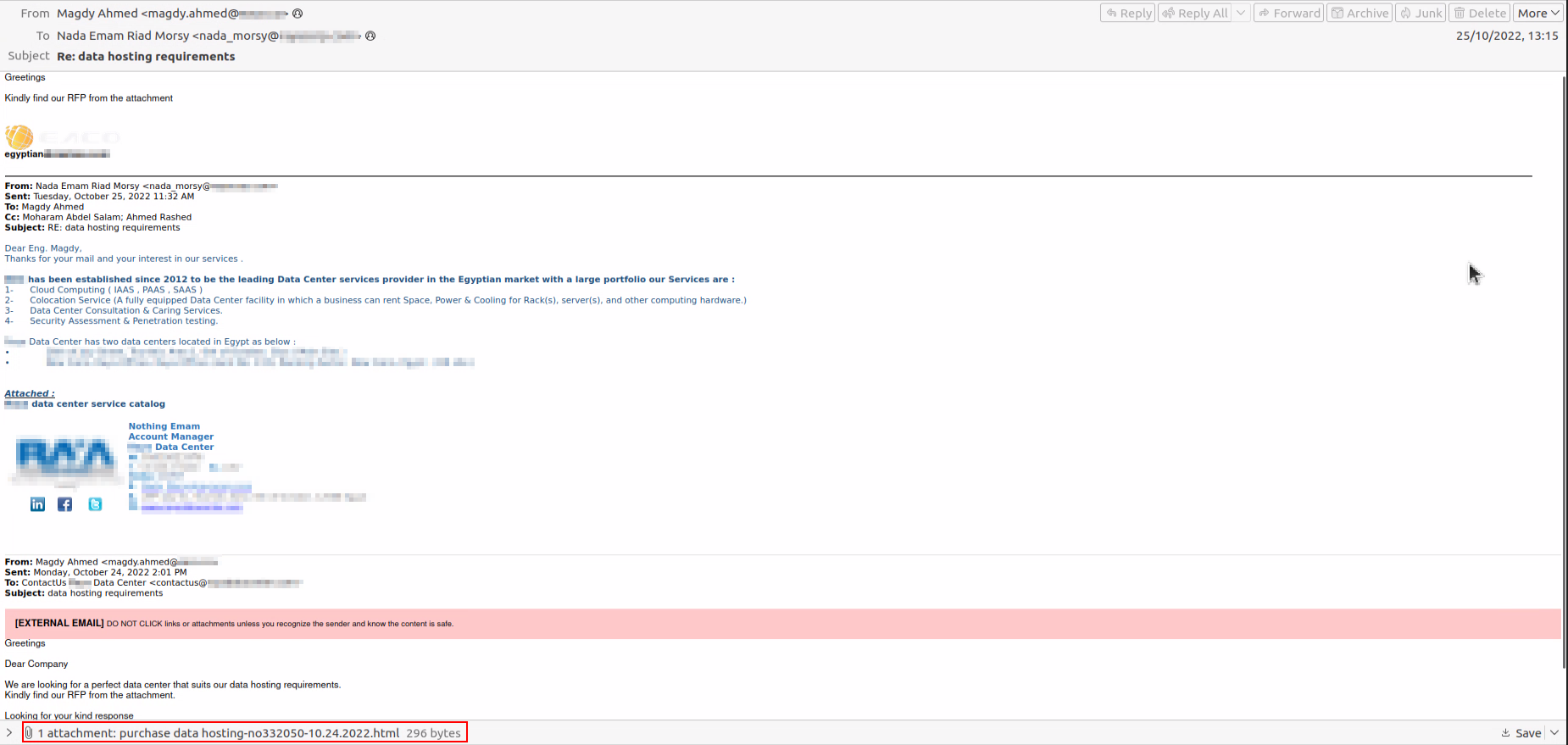

OneDriveにつながるHTML添付ファイル:

Dropboxのリンクを含むメールが送信された同じ日に、MuddyWaterはエジプトのホスティング会社の同じアドレスから、別のエジプトのホスティング会社にメールを送信しました。

メールメッセージに直接リンクを埋め込む代わりに、HTMLの添付ファイルが送信されました。

これは、信頼させるための手法として知られています。受信側はメールを送ってきた会社を知っている。添付ファイルはアーカイブや実行ファイルではないため、エンドユーザーに疑念を抱かせることはない。フィッシングに関する研修やシミュレーションでも、HTMLは見落とされることがほとんどです。

HTMLは、少なくともAVやメールセキュリティソリューションの観点からは「より安全」であると考えられています。これらのソリューションにはHTMLをスキャンする機能がありますが、受信者まで配信されて届いても、ブロックされないことがよくあります。

HTML自体は非常に小さく、その主な機能は、あらゆるリンクを「安全」リンクに置き換える電子メールHYPERLINK「https://support.microsoft.com/en-us/office/advanced-outlook-com-security-for-microsoft-365-subscribers-882d2243-eab9-4545-a58a-b36fee4a46e2」ソリューションを バイパスする可能性が高いです。

HTMLファイル内のリンクは、今回OneDriveにつながり、Syncro MSIインストーラーを含むアーカイブファイルをホストしていました。

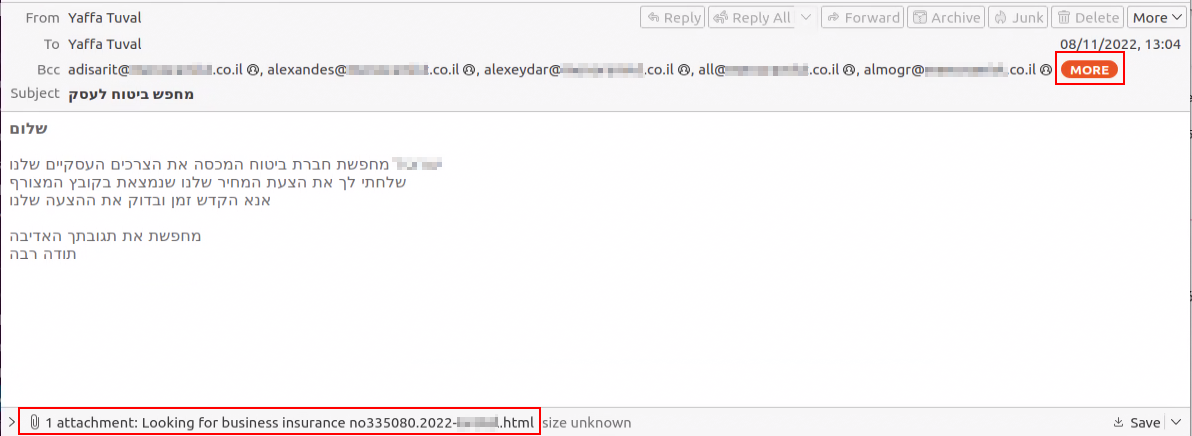

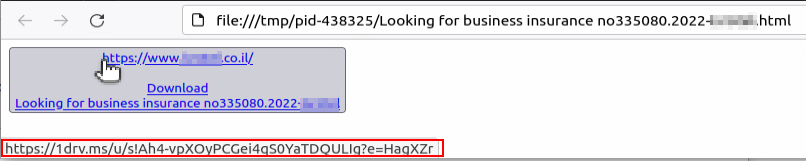

例2 イスラエルのホスピタリティ業界

11月初旬の別の例では、MuddyWaterは、イスラエルのホスピタリティ業界の企業から、イスラエルのさまざまな保険会社の多数の連絡先にこのようなメールを送信しました:

このメールでは、接客業の会社が保険を探しているという趣旨のことが書かれています。

テキストはヘブライ語で書かれていますが、ネイティブスピーカーからみると言葉の選択に違和感があるため、疑わしいと感じるかもしれません。

このリンクも例のSyncro MSIインストーラを含むOneDriveでホストされたアーカイブファイルにつながっています:

このようにTTP(戦略/技術/手順)にかかわらず、Syncroインストーラーのほとんどは、依然としてOneHubでホストされています:

MuddyWaterがメールサーバーにフルアクセスしたのか、それとも1つのメールボックスの認証情報のみを入手したのかは不明ですが、メールは正規の企業アカウントから送信されています。このように、それほど巧妙でないにもかかわらず、この手口は有効であることがわかります。

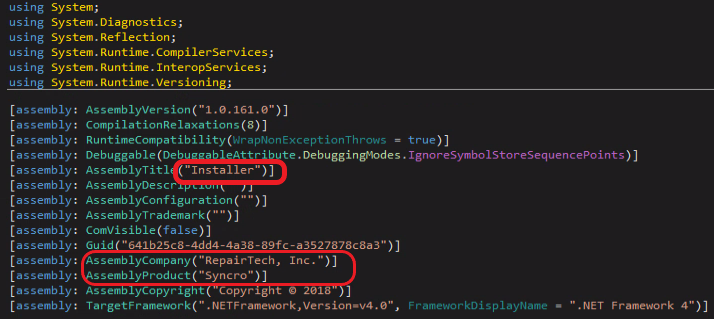

Syncro:複数の攻撃者が使用するツール

Syncroを悪用しているのはMuddyWaterだけではなく、最近ではBatLoader や Luna Moth のキャンペーンでも確認されています。

Syncroは、マネージドサービスプロバイダー(MSP)がビジネスを運営するためのフル機能を備えたプラットフォームです。

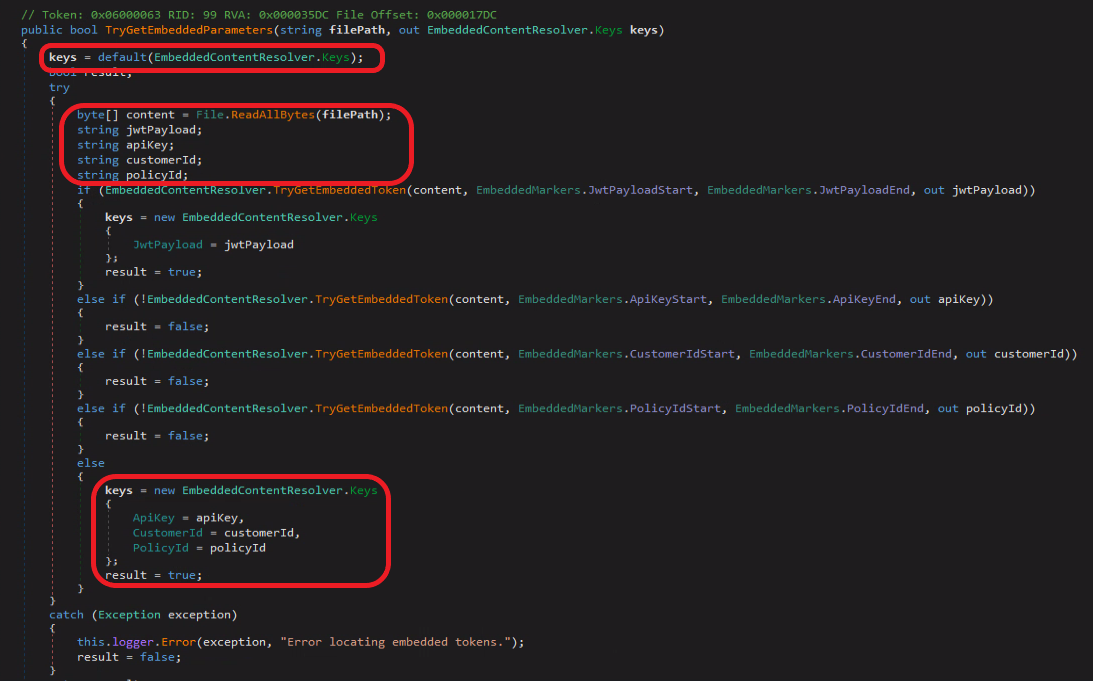

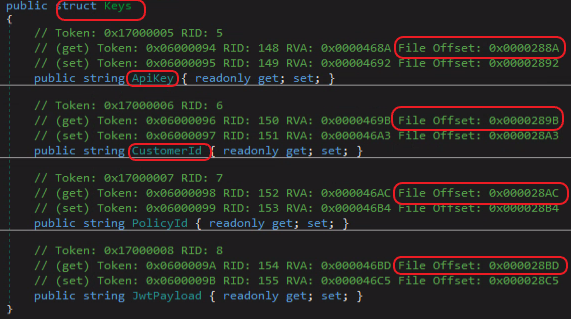

SyncroはMSP向けにエージェントを提供し、顧客IDを含むカスタムメイドの提供MSIファイルによりSyncroがインストールされたデバイスを管理することができます。

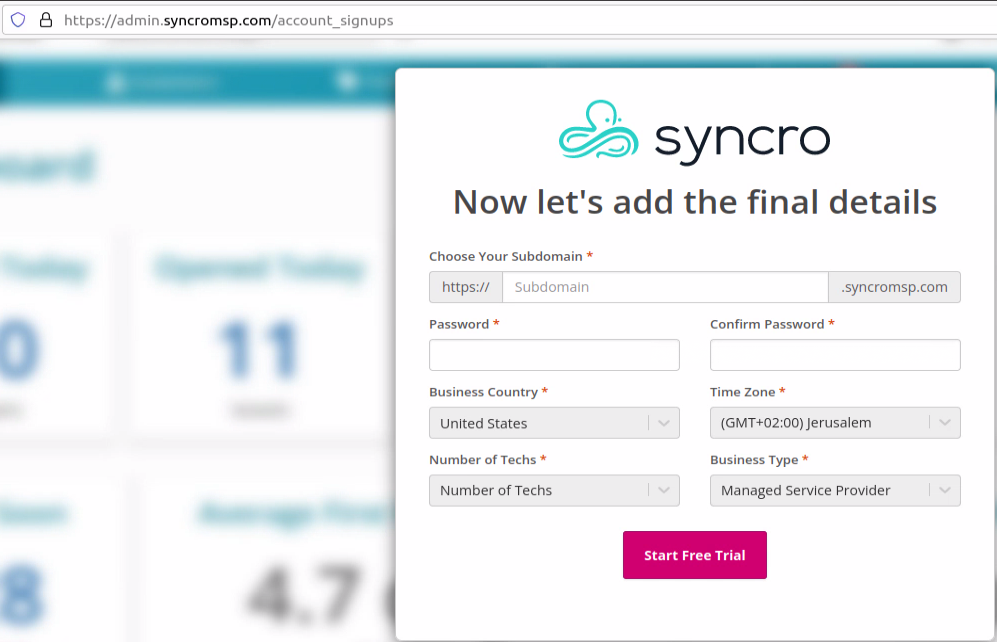

Syncroには21日間のトライアル機能があり、トライアルに申し込む際に、MSPが使用するサブドメインを選択することができます。

MuddyWater が使用したいくつかのインストーラを調査したところ、それぞれのユニークなメールに対して、新しい MSI が使用されていました。ほとんどの場合、MuddyWaterは1つのサブドメインに1つのMSIインストーラを使用していました。

いくつかのサブドメインは明確ですが、ほとんどのサブドメインは有用な意味を持っていません:

- mohammadosman6060とosmandembele4040はサッカー選手の名前

- netanyahu8585とbenet5050は、イスラエルの現首相と元首相の名前

- Cham Wingsは、シリアの航空会社の名前

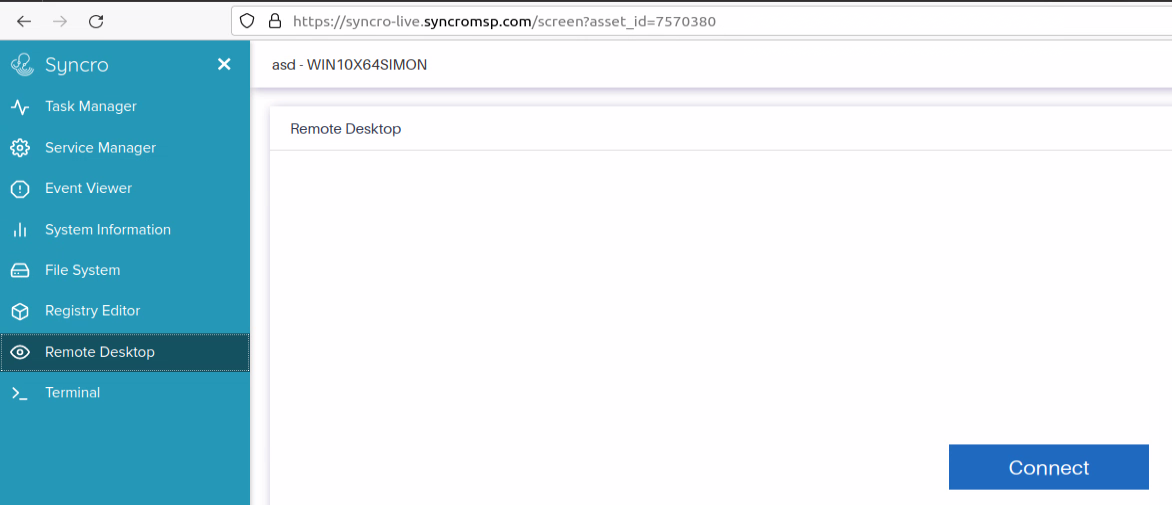

試用版には、Syncroエージェントをインストールしたコンピュータを完全に制御できるWeb GUIの全機能が含まれています:

これらの機能は、SYSTEM権限を持つ端末、リモートデスクトップアクセス、ファイルシステムのフルアクセス、タスクおよびサービスマネージャなど、リモート管理ツールとしては標準的なものです。

これらすべての機能を署名済みMSIインストーラと組み合わせることで、脅威者が最初のアクセスを取得し、ターゲット上で偵察を開始するための完璧な武器ができあがります。その後、脅威者は、追加のバックドアの導入、ファイルの流出、他の脅威者へのアクセス権の譲渡を行うことができます。このような機能によって企業のマシンにアクセスした脅威者は、ほぼ無限の選択肢を手にすることができます。

推奨:

最近、悪意のある目的に悪用されているいくつかの デュアルユースツールについて説明 しました。組織内で一般的でないリモート・デスクトップ・ソリューションは、悪用される可能性が高いので、セキュリティ・チームによって制限・監視することをお勧めします。

MITRE ATT&CK:

| タクティクス | テクニック | 概要 | オブザーバル |

|---|---|---|---|

初回アクセス | T1566.001 フィッシング:スピアフィッシングアタッチメント | MuddyWaterは、第三者に侵入し、侵入したアカウントを使用して、標的型の添付ファイルを含むスピアフィッシングメールを受信者に送信しています。 | aaa9db79b5d6ba319e24e6180a7935d6 |

| 初回アクセス | T1566.002 フィッシング:スピアフィッシングリンク | MuddyWaterは、第三者機関を侵害し、侵害されたアカウントを使用して、リモート管理ソフトウェアでアーカイブをホストする正規のドメインへのリンクを含むスピアフィッシングメールを送信しています。 | d1b4ca2933f49494b4400d5bf5ab502e |

| コントロール・コマンド | T1219 リモート アクセス ソフトウェア | MuddyWaterは、正規のアプリケーションであるSyncroを使って、システムをリモートで管理し、横移動しています。 | 2ed6ebaa28a9bfccc59c6e89a8990631 |

| リソース開発 | T1588.002 オブテイン キャパビリティ:ツール | MuddyWaterは、正規のアプリケーションであるSyncroを使って、システムをリモートで管理し、横移動しています。 | 2ed6ebaa28a9bfccc59c6e89a8990631 |

| リソース開発 | T1583.006 インフラを獲得する。ウェブサービス | MuddyWaterは、OneHub、Dropbox、OneDriveなどのファイル共有サービスを利用して、ツールを配布しています。 | https://urlscan.io/result/c6f46810-ee19-47b4-8717-40dc09b4ea09/ |

IOC:

f511bdd471096fc81dc8dad6806624a73837710f99b76b69c6501cb90e37c311

efd5271bdb57f52b4852bfda05122b9ff85991c0600befcbd045f81d7a78eac5

d65d80ab0ccdc7ff0a72e71104de2b4c289c02348816dce9996ba3e2a4c1dd62

1670a59f573037142f417fb8c448a9022c8d31a6b2bf93ad77a9db2924b502af

dedc593acc72c352feef4cc2b051001bfe22a79a3a7852f0daf95e2d10e58b84

eae0acba9c9e6a93ce2d5b30a5f21515e8ccca0975fbd0e7d8862964fdfa1468

7e7292b5029882602fe31f15e25b5c59e01277abaab86b29843ded4aa0dcbdd1

c7a2a9e020b4bcbfa53b37dea7ebf6943af203b94c24a35c098b774f79d532ac

887c09e24923258e2e2c28f369fba3e44e52ce8a603fa3aee8c3fb0f1ca660e1

01dfa94e11b60f92449445a9660843f7bea0d6aad62f1c339e88252008e3b494

d550f0f9c4554e63b6e6d0a95a20a16abe44fa6f0de62b6615b5fdcdb82fe8e1

61dcf1eeb616104742dd892b89365751df9bb8c5b6a2b4080ac7cf34294d7675

c6cfd23282c9ff9d0d4c72ee13797a898b01cd5fd256d347e399e7528dad3bfd

5578b7d126ebae78635613685d0cd07f4fb86f2e5b08e799bdc67d6d6053ede2

32339f7ac043042e6361225b594047dd4398da489a2af17a9f74a51593b14951

dab77aea8bf4f78628dcf45be6e2e79440c38a86e830846ec2bddc74ff0a36e4

b5c7acf08d3fd68ddc92169d23709e36e45cb65689880e30cb8f376b5c91be57

2a5f74e8268ad2d38c18f57a19d723b72b2dadd11b3ab993507dd2863d18008d

e87fe81352ebda0cfc0ae785ebfc51a8965917235ee5d6dc6ca6b730eda494cf

aa282daa9da3d6fc2dc6d54d453f4c23b746ada5b295472e7883ee6e6353b671

4e80bd62d02f312b06a0c96e1b5d1c6fd5a8af4e051f3f7f90e2976580842515

697580cf4266fa7d50fd5f690eee1f3033d3a706eb61fc1fca25471dbc36e684

dc7e102a2c68f7e3e15908eb6174548ce3d13a94caadf76e1a4ee834dc17a271

f24ce8e6679893049ce4e5a03bc2d8c7e44bf5b918bf8bf1c2e45c5de4d11e56

433b47f40f47bea0889423ab96deb1776f47e9faa946e7c5089494ed00c6cc29

011cb37733cdf01c689d12fedc4a3eda8b0f6c4dcdeef1719004c32ee331198e

e217c48c435a04855cf0c439259a95392122064002d4881cf093cc59f813aba8

331b513cf17568329c7d5f1bac1d14f38c77f8d4adba40c48dab6baf98854f92

4d24b326d0335e122c7f6adaa22e8237895bdf4c6d85863cf8e84cfcc0503e69

a35a1c92c001b59605efd318655d912f2bcd4e745da2b4a1e385d289e12ee905

4550b4fa89ff70d8ea59d350ad8fc537ceaad13779877f2761d91d69a2c445b2

653046fa62d3c9325dbff5cb7961965a8bf5f96fa4e815b494c8d3e165b9c94a

76ab046de18e20fd5cddbb90678389001361a430a0dc6297363ff10efbcb0fa8