ロシアのスパイエージェント - 10年経った今も変わらないRATツールの危険性

Deep InstinctのThreat Labの研究者は、以下の歴史的なタイムラインに基づき、10年以上前に発生したと言われているマルウェアSpyAgent (A.K.A. TeamSpy/TVRat/TeamBot/Sheldor) の配布スキームに変化があったことを見つけました。

SpyAgentは、正規の有名なリモートアクセスツール(RAT)を悪用するマルウェアです。私たちのチームが観測した最近の変化は、このマルウェアに多くのセキュリティ製品を回避し、回避しながらステルス性を保つことができるようになっている点です。

私たちは、攻撃者が既存のセキュリティ制御を回避することが、増加傾向にあると見ています。これは業界にとって問題であり、「侵入を前提」として開発されたほとんどのセキュリティ・ソリューションは、被害を食い止められずに手遅れになるまで、こうしたステルス型の攻撃を見過ごすことになるからです。

SpyAgentの歴史的背景:

- 2011年のレポートで、「Sheldor」という名前のマルウェアがDLL検索順序のハイジャックを行い、TeamViewer 5.0を悪用し、悪質な活動を行うことが報告されました

- 2013年の報告では、「TeamSpy」と名付けられたマルウェアが、DLLの検索順序のハイジャックを利用して、TeamViewer 6.0を悪用し、悪質な活動を行いました。このレポートでは、「Sheldor」と「TeamSpy」の関係も示されています

- 2016年のレポートでは、「Spy-Agent」という名前のマルウェアがDLL検索順序ハイジャックを利用してTeamViewer 6.0を悪意のある活動に悪用していました。このレポートには、マルウェアがC&Cサーバーと通信するために使用するユニークなURIパターンが含まれています

- SpyAgentの主な機能は、正規のアプリケーションで使用される機能の一部をフックすることで、TeamViewerの利用を強化するために活用されています

- SpyAgentが行う最も重要なことは、TeamViewerを使用してコンピュータに接続するために必要なクライアントの固有IDを取得することです

- その他のフックは、ログを無効にし、アプリケーションのGUIを隠して、検出されないようにステルス化します

あれから10年:

- 2021年に発表されたレポートによると、「Spy-Agent」マルウェアは、TeamViewerのハイジャックから、TeamViewerのロシア版レプリカである「Safib Assistant」のハイジャックに移行することが確認されています

- この報告書では、偽の暗号通貨関連アプリケーションを使ったマルウェアの配布スキームが示されています

- 偽のアプリケーションは、実際には複数のマルウェア・ファミリーのダウンローダーであり、RedLineなどの異なるRATやステイラーを含んでいます。「SpyAgent」は、ダウンロードされたマルウェア・ファミリーの1つです

最近の変化

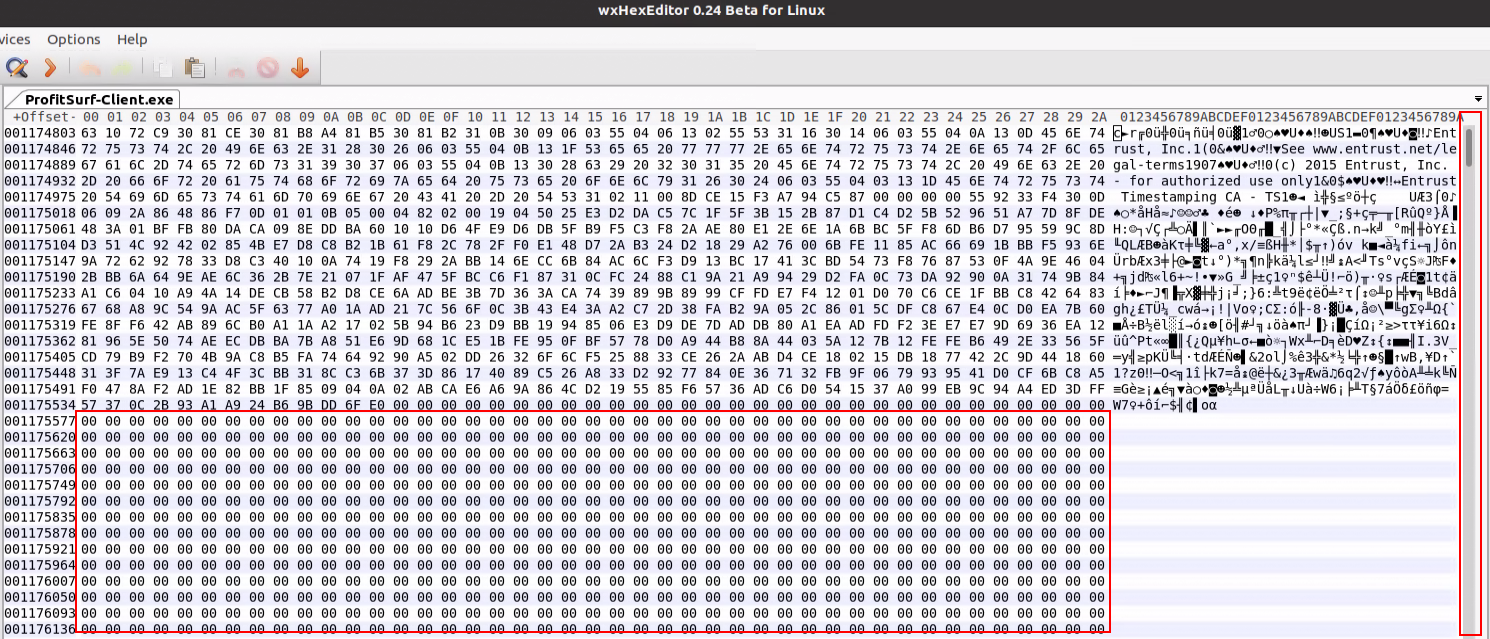

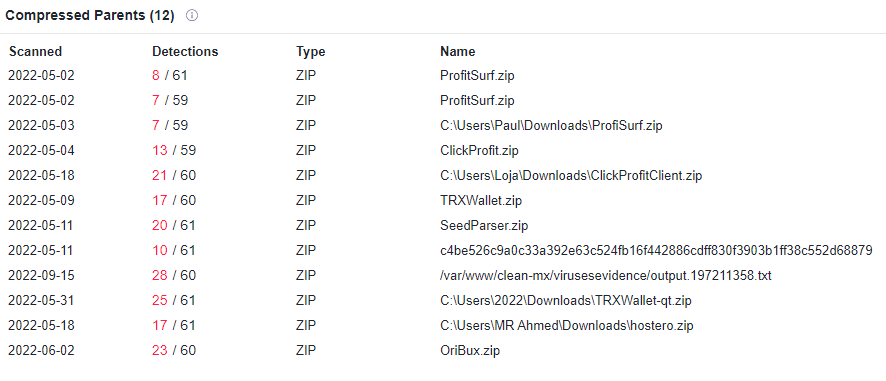

2022年5月、2021年に初めて見られた偽の暗号通貨キャンペーンに小さな変化が観察されました。NSISやInno Setupドロッパーを使用する代わりに、700MBを超える実行可能ファイルが検出を回避するために使用されました。これは、多くのセキュリティ製品がパフォーマンスの問題を補うために、スキャンされるファイルのサイズを制限しているためです。これは、2021年の報告書で指摘された、「Quartz.dll」SpyAgentファイルを1GB以上に膨らませる方法と似ています。これは、ファイルにゼロの大きなオーバーレイを付加するだけで、この手法により、オーバーレイを除いた実際のサイズ近くにまで該当ファイルを圧縮することができます。

このファイルはサイズが大きいため、公開されているマルウェアレポジトリやサンドボックスには保存されていません。

この大きなオーバーレイ実行ファイルは、マイクロソフトの.NET ClickOnce起動ユーティリティ「AppLaunch.exe」を使用して、Web上からマルウェアファイルをダウンロードし、実行するドロッパー(送信プログラム)です。

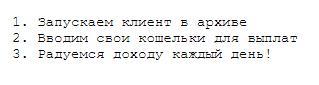

この変更に関連するその他の悪意のあるファイルは、ZIP 内に含まれる txt ファイルを検索することで見つけることができます:

テキストはロシア語からに翻訳されます:

- アーカイブの中でクライアントを実行する

- 支払いを受け取るためにウォレットを入力する

- それだけで毎日利益が得られて幸せに

2022年6月、さらなる変化が観察されました。

SpyAgentのテーマは、もはや暗号通貨アプリケーションに関連していません。

ドロッパーファイルは再びInno Setupファイルですが、「Safib Assistant」にバンドルされた「SpyAgent」以外の追加のマルウェアをダウンロードしなくなりました。

「Safib Assistant」は、TeamViwerと同様、知名度が低いだけで正規のツールであるため、この変更により、実際のマルウェアは「SpyAgent」のみとなり、キャンペーンの検知率が下がります。

しかし、以前報告されたように、「SpyAgent」のDLLファイルは非常に大きなサイズです。

T1027.001 は、敵対者が「大きなファイルをスキャンするように設計または構成されていない特定のツールや検知機能の有効性を低下させる」ために使用する、MITREの既知の手法です。また、解析のために収集される可能性も低下させる可能性があります。VirusTotal などの公開ファイルスキャンサービスでは、分析対象としてアップロードできるファイルの最大サイズが制限されています。

ファイル例

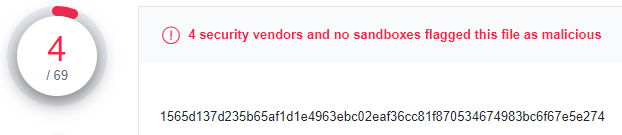

1565d137d235b65af1d1e4963ebc02eaf36cc81f870534674983bc6f67e5e274 は Inno Setup ファイルで、この記事の執筆中に4つのセキュリティベンダによって検知されました:

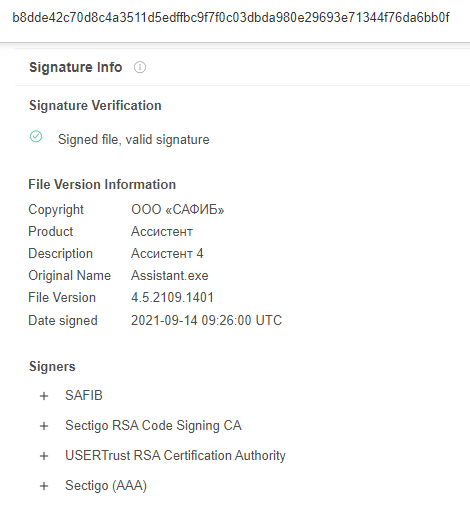

ドロッパーは「Safib Assistant」を静かにインストールし、このソフトウェアの主な実行可能ハッシュはb8dde42c70d8c4a3511d5edffbc9f7f0c03dbda980e29693e71344f76da6bb0f、SpyAgent DLLなしでは悪質ではないもののわずか2社のセキュリティベンダによって検知されています:

SpyAgentのC&Cサーバは、分析中にIPアドレス185.125.206[.]172に解決したthief[.]lolです。

調査中、C&Cはまだ動作していたため、「Safib Assistant」にバンドルされているマルウェアが本当に「SpyAgent:」であることを確認することができました。

結論

TeamViewerと "Safib Assistant "はどちらも正規のリモート管理ツールですが、ステルス性を高めるスパイエージェント型マルウェアDLLがなければ、サイバー犯罪者にとってはあまり役に立ちません。

一方、ステルス性を高めるために悪意のあるDLLファイルを追加する必要のない正規のリモート管理ツールは他にもいくつかあり、サイバー犯罪者がそのまま使用しているものもあります。

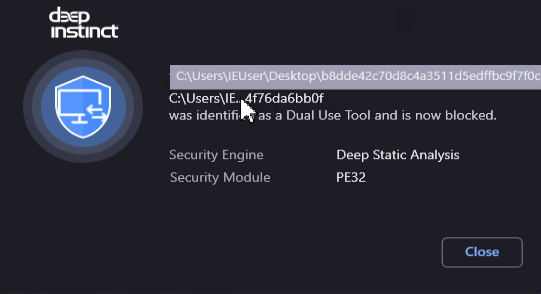

Deep Instinctは、このようなツールを、悪意を持って使用される可能性があるため、必ずしも企業ネットワークでの使用が許可されていないサードパーティ製ソフトウェアであることから、デュアルユースに分類しています。

Deep InstinctはSafib Assistantアプリケーションをブロックします。

MITRE ATT&CK:

|

|

|

|

|---|---|---|---|

ディスカバリー | T1082 システム情報の検知 | SpyAgentは、以下の文字列を連結したMD5を環境ハッシュとして計算します: Value 1 = to_uppercase(crc32(HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MachineGuid)) Value 2 = to_uppercase(crc32(HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProductName)) Value 3 = to_uppercase(crc32(user name)) Value 4 = to_uppercase(crc32(computer name)) | <C&C domain>/<C&C path>?id=<9digit number>&stat=<environment hash> |

防衛回避 | T1027.001 難読化されたファイルまたは情報:バイナリパディング | SpyAgentのquartz.dllが1GBのサイズに人為的に膨らんでいたこと | e2eea1960d77aa8a7153ff448601974c – 7z file containing “Safib Assistant” bundled with SpyAgent’s quartz.dll |

|

| SpyAgentのドロッパーの実行ファイルは、700MBのサイズに人為的に膨らんでいました | c72710b4c1f85eca7d1441e1191faa9b – zip file containing dropper. |

| T1574.002 ハイジャック実行フロー:DLLサイドローディング | TeamViewerとSafib Assistantが使用するオリジナルのDLLから呼び出される様々なAPI関数をSpyAgentがフックし、パッチを適用します | avicap32.dll quartz.dll |

| T1140 ファイルまたは情報の難読化/復号化 | SpyAgentには、暗号化された設定を含む設定ファイル(.cfg)が付属しています。ビットマップファイル(.bmp)は、設定ファイルを復号するための鍵を導き出すために使用されます | 80896fc71f5f9825a554858e15988713 – bmp file 6f496789009980fe92070f4e0d670797 – cfg file |

コマンド&コントロール | T1219 リモートアクセスソフトウェア | SpyAgentのquartz.dllは、"Safib Assistant "を使用しています | 8002d9e5851728eb024b398cf19de390 - Assistant.exe |

|

| SpyAgentのavicap32.dllはTeamViewerを使用しています | 28c4c35aed7949277a9c68a04a113114 - TeamViewer.exe |

| T1071.001 Webプロトコル | SpyAgentはHTTPを利用してコマンド・アンド・コントロールを行っている | <C&C domain>/<C&C path>?id=<9digit number>&stat=<environment hash> |

IOC

1565d137d235b65af1d1e4963ebc02eaf36cc81f870534674983bc6f67e5e274

Active Spy Agent C2:

23.19.227[.]217

45.66.151[.]237

108.62.118[.]48

jmai[.]ink