悪質なOfficeファイル:20年以上にわたるMicrosoft Officeエクスプロイトの歴史

武器化した Officeドキュメントは、組織にとって大きなリスクとなります。WordやPowerPointのファイルに埋め込まれたスクリプトやHTMLコードなどのアクティブコンテンツから、Excelのマクロまで、あらゆる組織が注意を払わなければならない攻撃ベクトルです。世界中の約100万社がOffice 365を使用しており、2020年にはフォーチュン500社の70%がO365を購入しました。その結果、ファイル転送を伴うほぼすべてのビジネストランザクションがMicrosoft Office形式となっており、そこにはマルウェアが含まれるリスクが高くなっています。

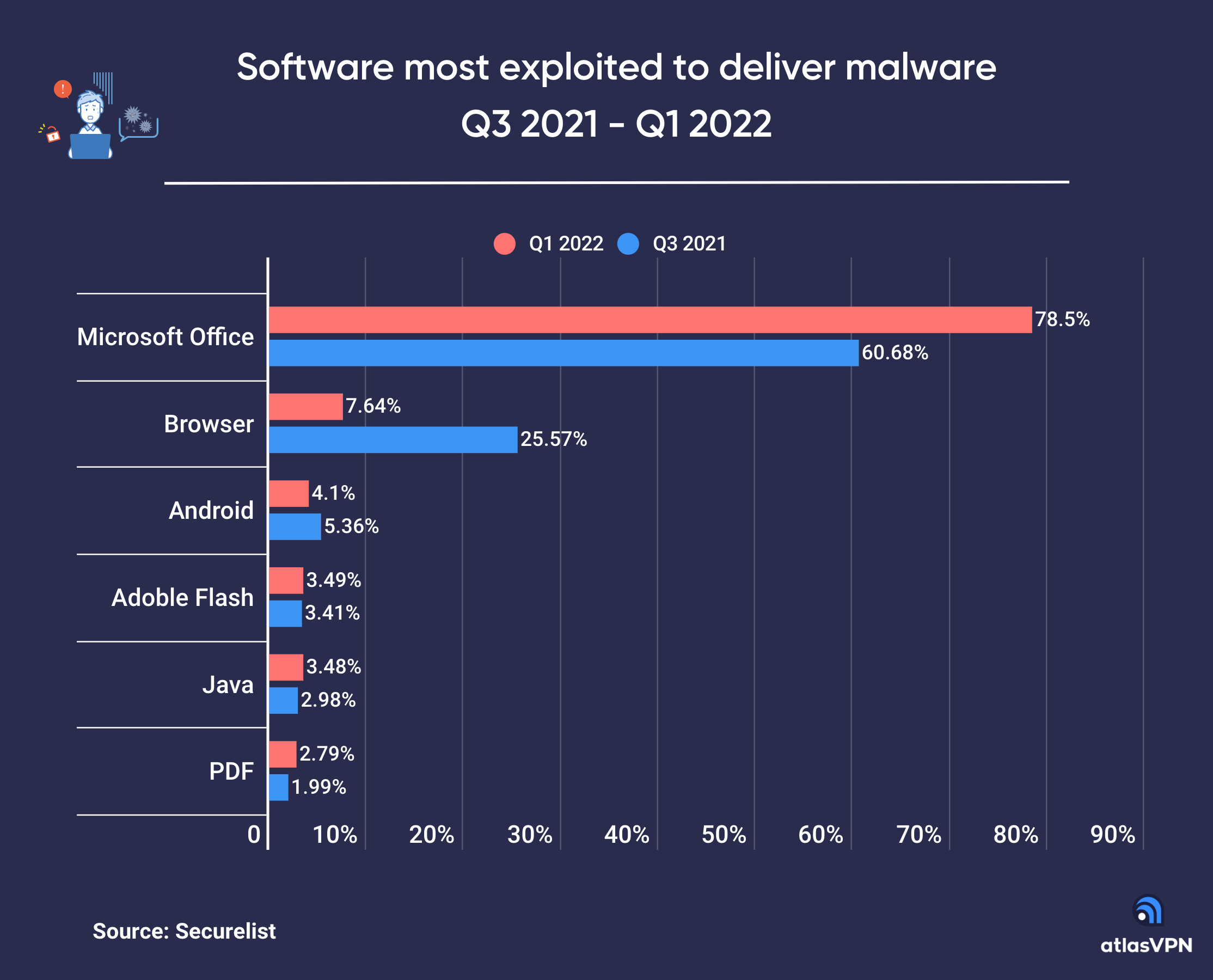

最近のマルウェア攻撃(Q1-22)の約80%がMS Officeの脆弱性を悪用したものであることは驚くことではありません(図1参照)。Office の脆弱性は、最初のシステム感染からリモートでのコマンド/コード実行まで、ハッカーにいくつかの方法を提供し、多くの場合、攻撃者は検知されないままシステムファイルを変更することが可能です。FollinaとTrickbotは、Officeの脆弱性を悪用して活動する最近のキャンペーンの2つの例です。これらのマルウェアがどのようにOfficeファイルを悪用するかについては、後ほど詳しく説明します。

Atlas VPNは、2021年、全マルウェアダウンロードの約43%が悪意のあるOfficeドキュメントであり、2020年の14%から、3倍も増加していると報告しています。ほとんどのエンドポイントセキュリティベンダーは、依然としてポータブル実行ファイル(PE)タイプのみに予防策を絞っており、未知の悪意のあるOfficeファイルのダウンロードと実行を阻止できないため、MS Officeの欠陥の悪用が急速に拡大していることは懸念すべきことです。実行ファイルは強力ですが、攻撃者は、組織のコンピューティング環境への足がかりを得るのに最も有利な悪意のあるOfficeドキュメントにその戦術をシフトしていることは明らかです。

MS Officeの欠陥を利用した最近の攻撃

Microsoft Officeとデジタル文書が登場して以来、脆弱性を悪用する攻撃は常に行われてきました。22年以上前、攻撃者がMicrosoft Office 2000のドキュメントと同じディレクトリにトロイの木馬DLLを起動時に挿入することに成功する脆弱性が発見されました。CVE-2000-0854です。この脆弱性スコアは10(満点)で、完全な情報漏えい、システムの完全性の完全な侵害、影響を受けるリソースを完全にシャットダウンできることを意味します。過去20年間、攻撃者は、最も広く使用されているアプリケーションスイートを悪用する新しい方法を継続的に発見してきました。この20年間、攻撃者は最も広く使われているソフトウェアを悪用する新しい方法を見つけ続けてきました。

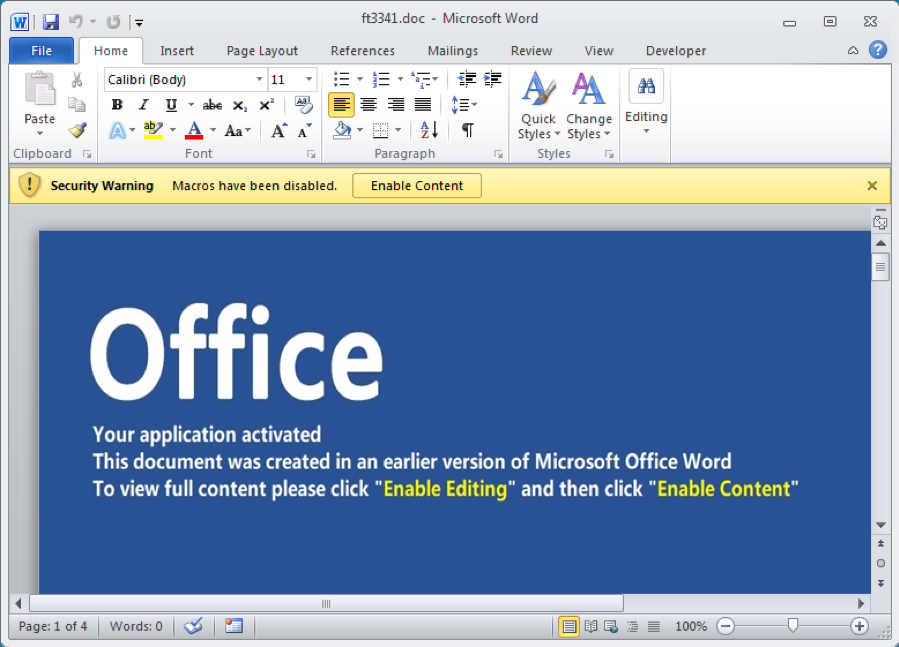

最近、「Trickbot」と呼ばれるマルウェアファミリーが示すように、脅威者はMS Officeファイルの悪用をさらに強めています。Trickbotは、多くの場合、VBAコードを埋め込んだWordドキュメント(図2参照)から感染を開始します。VBAコード自体は悪意のあるものではありませんが、Wordドキュメント内に存在することで赤旗が表示され、この手法は、複数のマルウェアファミリーにおいて多数の攻撃者によって利用されています。このドキュメントでは、ユーザーを騙してマクロを有効にさせ(以下のスクリーンショットを参照)、その時点で、悪意のあるJavaScriptコードを含むVBAモジュールがペイロードをダウンロードし、システム上に永続性を確立するよう記述されています。Trickbotが素早く収集するシステム情報の量から、他の多くのキャンペーンでは、これを最初の感染ポイントとして使用することが知られています。

Officeの脆弱性を悪用したさらに最近のキャンペーンは、Follinaとして知られています。Follinaの特徴は、MSDT(Microsoft Support Diagnostic Tool)のバグを操作して、コード実行を可能にすることです。MSDTは、Windowsシステムに関する情報を収集し、Microsoftサポートに送信して調査するために使用されるツールです。このユーティリティは、ローカルのPowerShellポリシーを変更し、コードの実行を可能にすることができます。Follinaは、MSDTを呼び出し、PowerShellのコードを実行させるHTMLファイルを使って実行されます。この攻撃では、ユーザーが悪意のあるHTMLファイルを含むURLを偶然見つけるのをじっと待つのではなく、攻撃者は、Microsoft OOXML(*.docxなど)内の関係ファイル(RELS)を変更し、MS Officeが自動的にHTMLファイルを開き、コードを実行するという別のテクニックを使用します。

他のキャンペーンでは、VBAやスクリプトがエンドポイントセキュリティソリューションを回避できるように、ドロッパーの難読化やパディングが行われています。マルウェア「Emotet」ファミリーの復活では、攻撃者は、Excelファイル内のランダムなセルにコード・スニペットを隠すことで動作を偽装し、その後、異なるコーディング言語で書かれた難読化スクリプトの中からこれらのコード・スニペットを呼び出すというものでした。この例やその他の例については、Deep Instinctの脅威リサーチチームのブログで詳しく読むことができます。

悪意のあるOfficeドキュメントを防ぐには?

Microsoft Officeとpdfの攻撃は、ここ数年、その数と精巧さを増しています。しかし、さらに心配なのは、ほとんどのエンドポイントセキュリティソリューション、特にエンドポイント検出および応答カテゴリのソリューションは、EXEファイルやDLLファイルのようなポータブル実行可能タイプの既知および未知の両方のファイルしか防ぐことができない点です。また、ほとんどのEDRソリューションは、ファイルが実行され、その挙動を確認してからでないと脅威を阻止するための静的解析ができず、被害を防ぐには遅すぎるのです。EDRを導入していてもDeep Instincが必要なのはまさにこのためです。

特に、悪意のあるファイルに隠された未知の攻撃やゼロデイ攻撃に関しては、悪意のある文書ファイルが実行され、ローカルストレージにヒットする前に防ぐことの重要性は、強調してもし過ぎることはありません。ランサムウェア、クリプトマイナー、ワイパーの場合、動作が非常に速いため、実行後の検知では手遅れになります。また、Trickbotキャンペーンで見られたように、ファイルがシステムに侵入した場合、EDRがそれを検知する前にユーザーがそのファイルを操作してしまう可能性があります。

MS Office の欠陥の悪用が増加しているという悪いニュースの中にあって、良いニュースもあります:

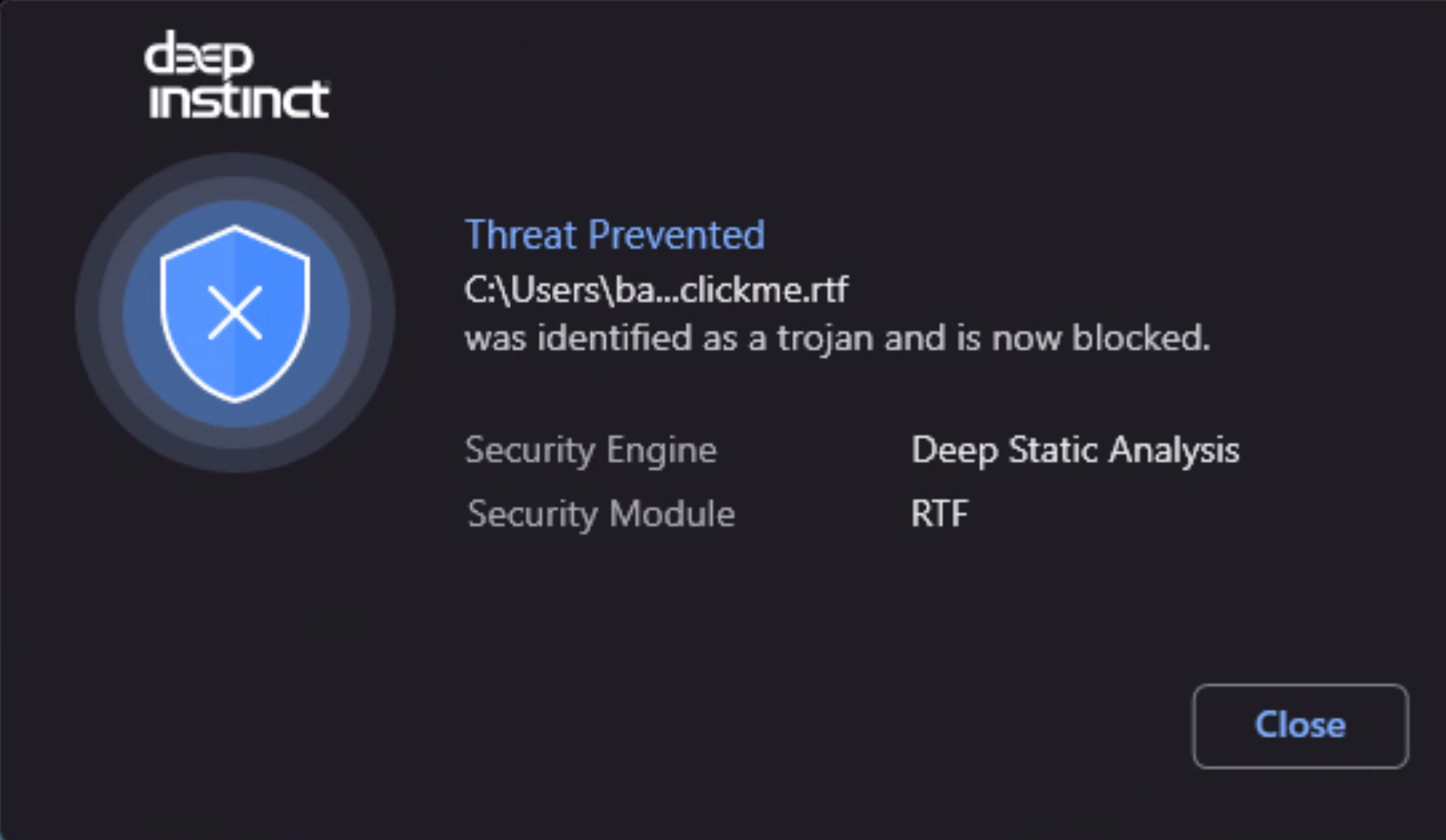

ディープラーニングを活用した静的解析により、悪意のあるOffice文書が実行されたり、ストレージに入る前に防ぐことが可能になります。Deep Instinctは、20ミリ秒以下でファイルの全内容をスキャンすることにより、ファイルが悪意のあるものであると判断し、ディスクへの書き込み、パブリックまたはプライベートクラウドストレージへの格納、Webアプリケーションによるアップロードが行われる前にそれを防止します。Deep Instinctは、既知の脅威インテリジェンスフィードに依存しないため、未知の脅威が野放しになってしまう前に阻止することができます。

Deep Instinctは、Follinaの存在を誰も知らないうちに防止した唯一のソリューションです(下図3参照)。すべてのOfficeモジュール(OLE、OOXML、RELS、XL4、ActiveX、LNKなど)のファイルに隠された既知および未知の悪意のある攻撃を防止します。0.1%未満の誤検知、99%以上の未知の脅威に対する有効性、20ミリ秒未満での判断により、Deep Instinctはリスクを低減し、本当に重要なこと、つまりビジネスに集中できる予防能力を企業に提供しています。

未知のマルウェア、ランサムウェア 、ゼロデイ対策について詳しくお知りになりたい方は、デモをリクエストをください。

関連するブログ:

- Microsoft Office ファイルがどのように操作されているか

- ゼロデイ脆弱性「Follina」の解説

- EDR では不十分な8つの理由

- Emotetの検知回避手法を解説:Microsoft Officeにおける4種類のドロッパー マルウェアとメッセージボックスの悪用

関連するリソース (英語):

- Malicious Office flaws exploited in nearly 80% of malware attacks

- New Variant of Trickbot Being Spread by Word Document