イベントログには何が隠されているのか?

MITRE が攻撃者の TTP(戦術、技術、手順)をすべて特定した矢先に、新たなものが現れました。最近リサーチャーは、ターゲットしたコンピューターにファイルレス型マルウェアを静かに植え付けるこれまでにはなかった手法を利用した悪質なキャンペーンを発見しました。この攻撃は、Windows Key Management Serviceのイベントログプロセス(および他の正当なプロセス)に悪意のあるコードを追加することで、イベントログの悪意あるコードを隠します。

ファイルレス攻撃の台頭

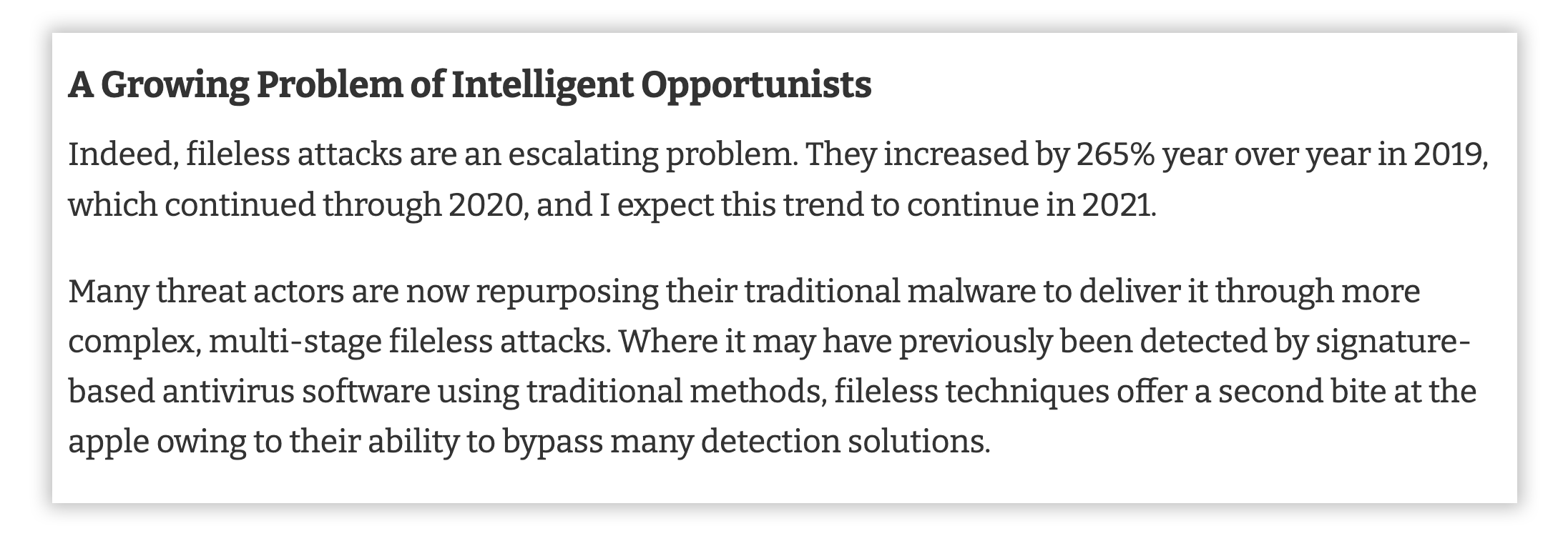

これは、攻撃者が攻撃手法を革新している一例です。ファイルレス攻撃は、既存のセキュリティ対策を回避することができるため、非常に人気のある攻撃方法です。図1は、このような攻撃がいかに一般的になっているかを示しています。

攻撃者はどのようにイベントログを使用してファイルレス型マルウェアを隠しているのか?

攻撃者がWindowsイベントログにファイルレス型マルウェアを隠すために使用しているのは、3つのステージです。以下、各ステージについて詳しく説明し、Deep Instinctのソリューションがこの新しい形式のファイルレス攻撃に効果的である理由を紹介します。

ステージ1: ドライブバイ ダウンロード

ドライブバイ ダウンロードは、新しい手法ではないものの、エンドポイントにマルウェアを送り込むための効果的な手法です。

このケースでは、攻撃者は被害者を正規のWebサイトに誘導し、そこで2つの強力な商用侵入テストツール「Cobalt Strike」と「SilentBreak」の圧縮アーカイブをダウンロードさせるよう仕向けます。これらのツールはそれぞれ、検知を回避するために使用されるAES復号化装置で武装しています。Cobalt Strikeに聞き覚えがあるとすれば、それは最近の攻撃キャンペーンで頻繁に使用されているためです。

Cobalt Strikeは、ホワイトハットハッカーや侵入テスト担当者のための正当なツールキットであり、その使いやすさと入手しやすさから、2019年から2020年にかけて使用率が161%増加し、現在も上昇中です*(図2)。

Deep Instinctはどのように役立つのか。

Deep Instinctの静的解析は、攻撃のこの特定の段階において、重要な保護機能を提供します。これは、ペイロードが識別を避けるために変更されたとしても、アーカイブ内の脅威を正しく識別して防止するものです。

ステージ2:シェルコードの注入

ツールがシステムにダウンロードされると、攻撃者はその機能を利用して、信頼できるシステム プロセスやアプリケーションにコードを注入します。この場合、Windows KMS(Key Management System)のログ記録プロセスは、「ありふれた場所に隠れている」上に、脅威ハンターが悪意のあるシェルコードを探すのに慣れている場所でもないため、完璧な「トロイの木馬」となります。ファイルレスと分類される理由は、ポータブルな実行ファイルやマクロを含む文書ファイルが存在しないためです。また、悪意のあるコードが正規のシステム プロセス内に注入され実行されるため、従来のエンドポイント セキュリティ プラットフォームにとって検出プロセスが非常に厄介なものになるのもこのためです。システムの正常な動作には、何も異常は見られません。

この種の攻撃は、検出を回避するために特別に記述されているため、エンドポイント検出および応答(EDR)ソリューションにとってもリスクとなります。そのため、EDRの機械学習モデルは、このような活動を発見し、行動分析エンジンに追加できるように再トレーニングを行う必要があります。これは人間が主導するプロセスであり、実装に時間がかかり、セキュリティ システムの中核機能の更新が必要になります。

また、EDRは誤検知を多く記録することで知られています。そのため、多くの企業では、正当なビジネス活動を阻害しないように、よく知られたシステム プロセスやディレクトリに例外措置を設け、ヘルプデスクのオーバーヘッドを削減しています。

ファイルレス攻撃に対するDeep Instinctのアプローチ

Deep Instinctは、内蔵のメモリ保護機能を利用してファイルレス攻撃に対する予防策を提供するために、異なるアプローチをとっています。Deep Instinctの自己学習機能は、これまでにない攻撃を予測し、防止することを意味します。ディープラーニングの脳を更新し、新たな攻撃から保護するために、人間が介入する必要はありません。その結果、既知、未知、ゼロデイ脅威を実行前に即座に防止することができます。

ステージ3:大きな報酬(ロード)オフ

この新しいファイルレス攻撃の最終段階において、攻撃者は、脅威の主体が行うこと、すなわち、すべてを支配する1つのペイロードを提供することを行っています。

このキャンペーンで使用されているペイロードは、感染したシステムを完全に遠隔操作するために設計された2つのリモートアクセストロージャン(RAT)のうちの1つです。イベントログに悪意のあるコードを隠すという新しい手法に加え、実際に使用されているコードやリモートアクセスツールの要素には、過去のキャンペーンとの類似点が見当たりません。EPP/EDRの検知メカニズムは、脅威グループを正しく分類・特定し、プロセスの初期段階で適切な対策を講じるために、既存のキャンペーンに関連するコードの断片を探すようにトレーニングされているため、これはEPP/EDRソリューションにとってもう一つの懸念材料となります。

Deep Instinctでより正確な予防を

Deep Instinctのアプローチは、静的な重み付けをした人為的なデータポイントに基づいて判断するものではありません。そのメリットは、攻撃で使用される行動、コード、ツールがすべて、外部からの影響に左右されずに評価されることです。その結果、より正確な判断を短時間で下し、脅威の把握と被害の防止につなげることができるのです。

ファイルレス型マルウェアとディープラーニングの勝負

ファイルレス攻撃は、アンチウイルスやEDRなどのセキュリティ ソリューションにとって大きな脅威となります。シグネチャベースのエンジンや機械学習の判定モデルでは、見たこともないような未知の攻撃を検知することができませんが、ディープラーニングベースのソリューションでは、新しい攻撃を予測し、防止することができます。サイバーセキュリティのために開発された世界唯一のディープラーニングフレームワークであるDeep Instinctは、多層的なアプローチにより、99%以上の未知の脅威を<0.1%の誤検出率で防止します。

Deep Instinctがどのようにファイルレス攻撃を防ぐことができるかについての詳細は、こちらからデモをリクエストください。

https://www.deepinstinct.com/ja/request-a-demo

関連するブログ

https://www.deepinstinct.com/ja/blog/evading-antivirus-detection-with-inline-hooks

https://www.deepinstinct.com/ja/blog/do-not-exchange-it-has-a-shell-inside

https://www.deepinstinct.com/ja/blog/what-makes-powershell-a-challenge-for-cybersecurity-solutions

https://www.deepinstinct.com/ja/blog/cobalt-strike-post-exploitation-attackers-toolkit

リソース

攻撃者は、イベントログを使用してファイルなしマルウェアを隠す(英語)

リサーチャーは、ターゲットしたコンピューターにファイルレス型マルウェアを静かに植え付ける、これまでにない手法を用いた悪意のあるキャンペーンを発見しました

Cobalt Strikeを使用する攻撃者が増加中(英語)

レポート:ペン テスト ツールは、低レベルの脅威グループの間で人気があります

ファイルレス攻撃:進化するマルウェアの脅威への対応(英語)

従来のマルウェア攻撃とは異なり、ファイルレス型マルウェアは、ソフトウェアやシステムにコードをインストールする必要がありません。ファイルレス型ペイロードは、代わりにコンピュータのメモリに感染し、プリインストールされたシステム・ツールを使用して、「土地に根ざした」攻撃を実行します。