SNAKE ランサムウェア:産業界を狙った攻撃

何年も前からランサムウェア攻撃は、組織の規模、分野、売上規模、地理的な位置を問わず、あらゆる組織にとって大きな脅威となっています。2020年も例外ではありません。ランサムウェア攻撃はより巧妙になり、攻撃者は被害者のネットワーク内への侵入するとその状況をより有利に利用する方法を学び、新たなランサムウェアのファミリーが世に出回るたびに大混乱を引き起こし、攻撃者は大きなリターンを得られるようになりました。

そのようなランサムウェアの1つがSNAKE (別名EKANS)です。このランサムウェアは、最初の検体サンプルがVirusTotalにアップロードされたあと2020年1月あたりからよく知られるようになりました。MalwareHunterTeamのクルーが発見した最初のサンプルは、このマルウェアが産業用制御システムに関連するコンピュータプロセスを殺すように設計されており、産業部門の犠牲者を念頭に置いて作られていることを示唆していたため、多くの懸念を引き起こしました。不幸なことに、数ヶ月間の沈黙の後、Snake の攻撃者グループが一連の標的型の壊滅的な攻撃でランサムウェアを展開したため、この不安は現実のものとなりました。6月8日に報道された日本の自動車メーカー、ホンダへの攻撃では、日本とヨーロッパでのホンダの事業を停止させました。

幸いなことに、Deep InstinctはSNAKEランサムウェアを初見から防ぐことができました。ランサムウェアは、Deep Instinctのディープラーニングベースの静的解析のモデルを使用して実行前にブロックされており、仮に実行された場合でもランサムウェアの振る舞い検知機能によりブロックできることが確認されています。

さらに、Deep Instinct独自のディープラーニングアプローチにより、マルウェアがリリースされる1年以上前にリリースされた当社の 予測モデル(D-Brain) でも、SNAKEランサムウェアが確実に予防できることが分かっています。

Deep InstinctがどのようにSNAKEランサムウェアを予防するのかご覧ください

過ぎたるは及ばざるが如し

SNAKEは、Maze、DopplePaymer、Akoなどと並んで、企業をターゲットにしたランサムウェアファミリーの中でも特に有利なグループに属しています。感染の「質」よりも「量」を重視した配布手段に頼るのではなく、SNAKEは企業のなかでも特定のターゲットを選び、感染がより多くの収益を生むようにしています。

このようなランサムウェアの目標は、はるかに野心的です。1台のマシンを暗号化して内容物の身代金を要求するのではなく、ネットワークに接続されているすべてのワークステーションを暗号化しようとします。ランサムウェアは、環境のトポロジーや重要なシステムを時間をかけて探索し、脆弱性やパスワード情報を盗み、セキュリティの衛生状態の悪さを悪用してネットワークを伝搬させます。企業ネットワーク内のすべてのマシンを解読するための身代金は数百万ドルにもなりますが、1台のワークステーションへの感染では数千ドルにしかならないからです。

SNAKEは、ランサムウェアの世界の中でも、よりニッチな部分に属しています。Megacortexのように、SNAKEには暗号化の前に停止するICS関連プロセスのリストが含まれています。これらのプロセスを停止させることで、ランサムウェアはこれらのプログラムが使用するファイルを暗号化し、ターゲットの生産関連情報へのアクセスを拒否することができます。

捕まえにくい蛇

SNAMEランサムウェアによる被害が疑われている公表されたケースは以下の3つです:

- 2020年5月6日のヨーロッパ最大の私立病院であるフレゼニウスへの攻撃

- 2020年6月7日のヨーロッパでいくつかの地域で事業を展開しているイタリアのエネルギー会社エネル社への攻撃

- 2020年6月8日の日本の自動車メーカーのホンダへの攻撃

そして、複数の情報筋によると、公になっていない他の被害もある可能性があるといいます。

どのようにして被害者のネットワークに侵入したのかは今のところ不明ですが、下のツイートにあるような内容がヒントになっているのかもしれません。

このスクリーンショットは、RDPサービスが公開され、インターネットからアクセス可能状態になっているコンピュータを示しています。公開されたRDPポートは、脆弱性やブルートフォース攻撃を使って簡単に悪用される可能性があります。

フィッシング攻撃、悪意のある文書、以前にマルウェアに感染したことがあるものなど、他の手段を使った可能性があります。また、暗号化プロセスを開始する前に悪意のある行為者が行った具体的な行動についても不明です。しかし、SNAKEの攻撃者グループが公開した画像に基づいて、フレゼニウスの場合は暗号化される前にデータが流出していたことが分かっています。

参照元:BleepingComputer.com

SNAKE の実行ファイルは、Go プログラミング言語で書かれた 3~4MB、符号なしの 32 ビット EXE ファイルです。

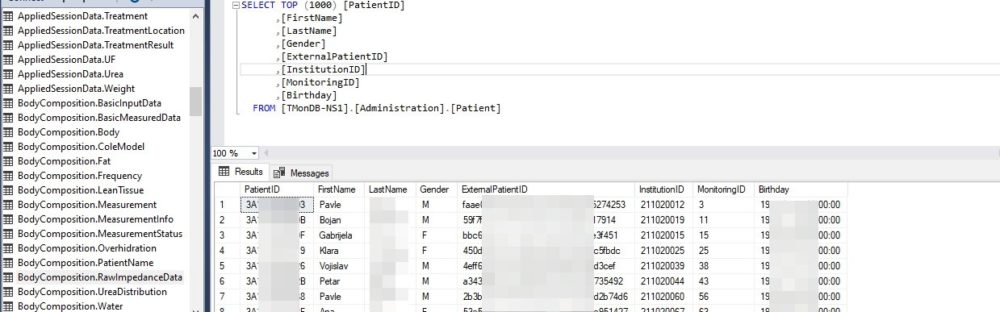

公開されているSNAKEのサンプルはいくつかあります。我々は、ホンダへの攻撃に使用されたとされるサンプル(SHA256: d4da69e424241c291c173c8b3756639c654432706e7def5025a649730868c4a1)に焦点を当て、最初にnmon.exeという名前でVirusTotalにアップロードされたものを選びました。

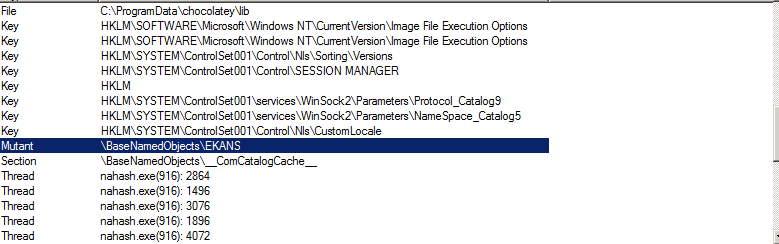

実行時には、「EKANS」という名前のミューテックスを使用して、ランサムウェアが一度だけ実行されていることを確認します。

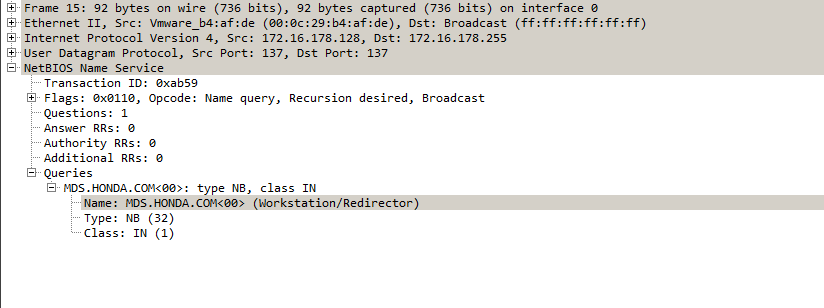

そして、DNSとNetBIOSを使ってHondaの内部ドメイン名mds.honda.comを解決しようとすることで、ターゲットのネットワークで実行されていることを確認しようとします。エネル の場合、ドメイン名はenelint.globalです。

解決に失敗すると、ランサムウェアは暗号化を行わずに終了します。スネークにランダムなIPアドレスを提供するためにWindowsのhostsファイルを編集しても何の結果も得られません。これは、マルウェアがドメインの可用性をチェックしているだけでなく、特定のIPアドレスへの解決を期待していることを示しています。

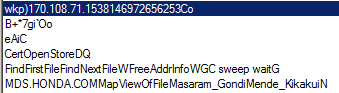

マルウェアがコンピュータのRAMに保存している文字列からドメイン名を探すと、IPアドレス170[.]108.71.153または170[.]108.71.15と思われるものを見つけることができました。その後、IPアドレス170[...]108.71.15をドメインの解決先として使用してマルウェアを実行することができました。

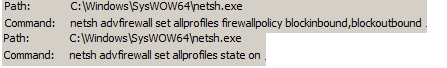

暗号化を開始する前に、SNAKEはWindowsファイアウォールを利用して、ファイアウォールで設定されていない被害者のマシン上の着信および発信ネットワーク接続をブロックします。この目的のために、Windows 組み込みの NETSH ツールが使用されます。

外界から切り離されたSNAKEは、暗号化を妨害する可能性のあるハードコード化されたプロセスを殺します。このリスト には、産業界に関連するプロセスや、いくつかのセキュリティおよびバックアップソリューションが含まれています。

すべての準備が完了すると、ランサムウェアはいよいよ暗号化プロセスを開始します。

いくつかのシステムクリティカルなフォルダとファイルを除いて、SNAKEのハードコードされたリストに含まれる拡張子を持つすべてのファイルが含まれています。リストには、ドキュメント、仮想化、データベース、アーカイブの拡張子などが含まれています。

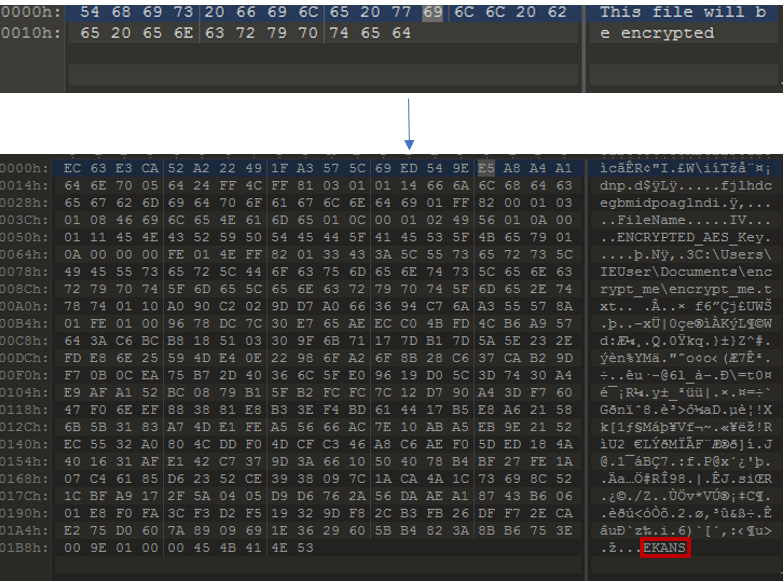

すべての暗号化されたファイルは、その拡張子にランダムな5文字の文字列が付加され、ファイルの最後にEKANSという単語が付加されます。例えば、私たちの encrypt_me.txt ファイルは encrypt_me.txtDwtwx に変更され、暗号化された内容の最後に"ekans"という単語が追加されました。

すべてのファイルが暗号化された後、ファイアウォールを無効にするためにnetshが再び呼び出されます。

![]()

いくつかの報告によると、暗号化が完了すると、Cドライブとデスクトップに身代金のメモが落とされるはずですが、私たちの環境では、異なる設定でマルウェアを数回実行してみましたが、ディスクには身代金のメモは落とされませんでした。

結論

ランサムウェアのコンセプトはいたってシンプルで、被害者のファイルを暗号化して支払いを待つというものです。この概念はここ数年変わっていませんが、攻撃の優先順位や戦術、規模が徐々に変化しているのを目の当たりにして、ランサムウェアの攻撃はますます巧妙化し、標的を絞ったものになっていることが分かります。

攻撃者の手口が変化している以上、私たちはランサムウェア攻撃に対する考え方を改めるべきです。ランサムウェア自体をより大きな攻撃の一部と考えるべきです。攻撃者はしばらくの間、ネットワーク上に存在して機密データを盗み、後に大金を払う客を見つけたらその情報は売られることになるかもしれません。ランサムウェア攻撃が成功したあとにもまだそこに潜んでいるかもしれません。ランサムウェアはデータへの攻撃だけでなく、機密性や顧客のプライバシー、財務状況、企業の評判などへの攻撃でもあります。

SNAKEランサムウェアは、1つの実行ファイルの中に上記のすべてを保有していました。これは、以前は国家が支援するAPTグループが支配していた産業や製造という領域にランサムウェアの攻撃者グループが参入した例となります。

ランサムウェアの作成者と攻撃者の貪欲さはますます増大しており、重要インフラに重点を置いて、より大きなターゲットを被害者として選択するようになるのではないかと推測されます。

IOCs

e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

a5a7e6ddf99634a253a060adb1f0871a5a861624382e8ca6d086e54f03bed493

b17863d41c0b915052fea85a354ec985280f4d38b46d64158a75b17ef89d76da

a8f0ff40d1e624dd2aad4d689ed47a900e4f719923647cacb58d1a4809c7bd31

d4da69e424241c291c173c8b3756639c654432706e7def5025a649730868c4a1

09133f97793186542546f439e518554a5bb17117689c83bc3978cc532ae2f138

edef8b955468236c6323e9019abb10c324c27b4f5667bc3f85f3a097b2e5159a