CVE-2023-23397 出回っているエクスプロイト – 知っておくべきこと

免責事項:このブログには機密情報が含まれていますが、この情報は公開されており、少なくとも部分的には公知であるため、本ブログが無意味にならないように、いかなる情報も修正しません。この攻撃はシンプルで、ユーザーによる操作を必要としないため、我々はすべての人に、すぐにシステムにパッチを当てるよう促しています。

2023年3月14日、マイクロソフトは、Microsoft Outlookにおける権限昇格の脆弱性(CVE-2023-23397)のセキュリティ修正プログラムをリリースしました。

特別に細工された電子メールを使い、Outlookクライアントによってこのメールが取得され処理される際に、自動的にこの脆弱性を発生させられる可能性があります。このような電子メールによる攻撃は、プレビューウインドウで表示される前に悪用される可能性があり、攻撃者は、攻撃者が制御するサーバーにターゲットのデバイスを認証させることによって、クレデンシャル情報を盗むことができます。

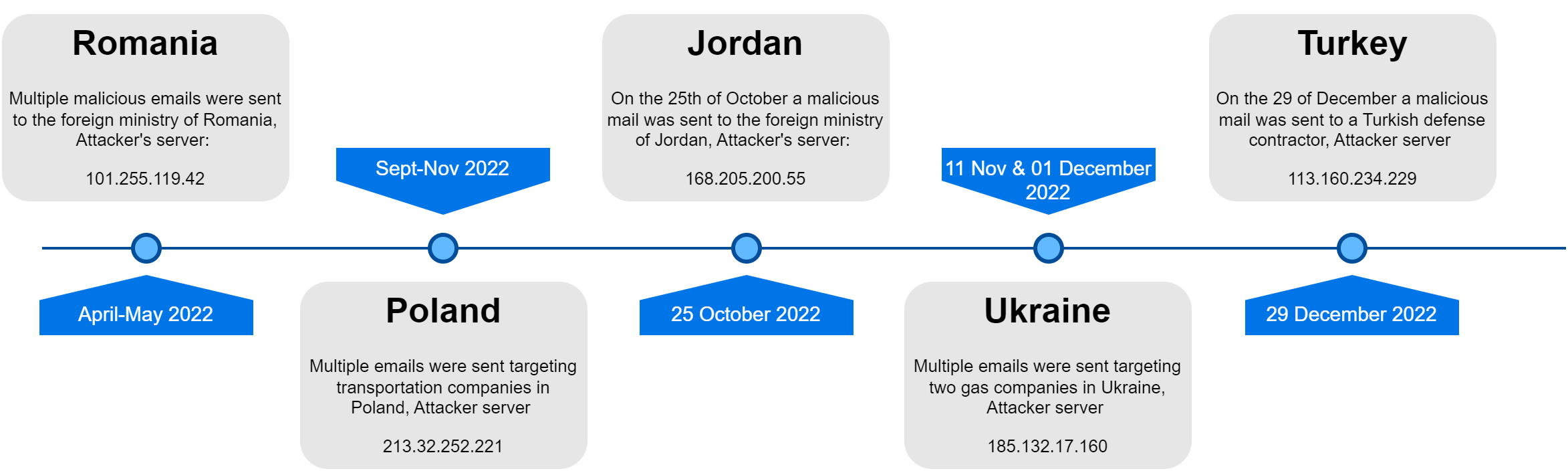

ウクライナのコンピュータ緊急対応チーム(CERT-UA)は、この脆弱性をマイクロソフトに報告しました。Microsoft Threat Intelligenceに基づき、ロシアを拠点とする脅威グループが、2022年4月から12月にかけて、欧州の複数の政府、軍事、エネルギー、輸送機関のネットワークを標的とした攻撃にこの脆弱性を使用しました。

MDSec already MDSecはすでにこの攻撃のPOCを実演し、 セキュリティ研究者の @KevTheHermit は、出回っている電子メール攻撃のサンプルを発見しました。

ディープインスティンクトの脅威ラボは、CERT-UAから報告された潜在的な攻撃も含め、この脆弱性を悪用する追加のサンプルを発見しています。

このサンプルは、5つの明確なグループに分類することができます。以下は、攻撃のタイムラインです:

想定されるつながり

マイクロソフトは、この攻撃はロシアを拠点とする脅威アクターに起因するとしています。ルーマニア、ポーランド、ウクライナへの攻撃はロシアの利益に沿うものであり、ヨルダン、トルコへの攻撃は異なる脅威アクターに関連する可能性があります。

NTLMの採取につながるこの攻撃ベクトルは、イランの脅威アクターによって2020年にも観測されています。ロシアとイランは サイバー協力協定を締結しています。

ヨルダン外務省は過去にイランの脅威アクターに狙われてため、この脆弱性がイラン側と共有されていた可能性があります。

NTLMの採取は、ハッシュリレー攻撃やオフラインでのパスワードクラッキングに使用される可能性があり、攻撃者は攻撃された組織に事前にアクセスしていたか、多要素認証を必要としないリモート認証サービスの知識を持っていることを示唆しています。

脆弱性をハンティング

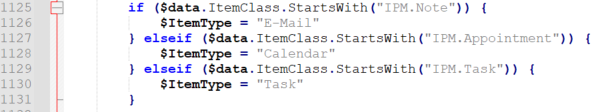

マイクロソフトは、脆弱性を含む悪意のあるメッセージを過去にさかのぼって検索するPowerShellスクリプトを 提供しました。このスクリプトは、メモ、予定、タスクという3種類のメッセージを検索します:

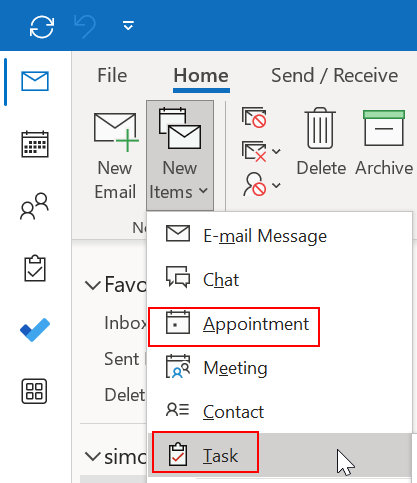

これは、脆弱性がこれらのタイプのメッセージのいずれかによって発生させられる可能性があることを示しています。Outlookをお使いの方は、これらのメッセージタイプのいくつかをよくご存じかもしれません:

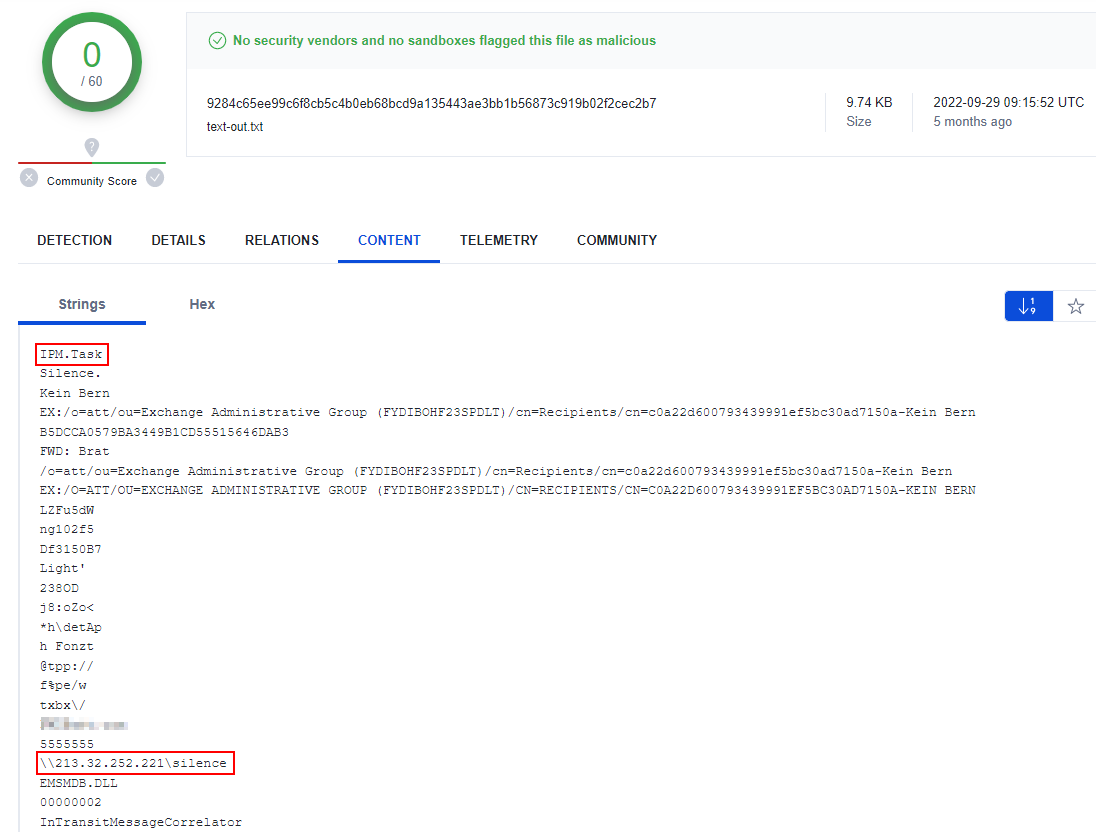

MDSecはPOCで”appointment”メッセージを使用しましたが、出回っている攻撃は”task”メッセージを使用しています:

VirusTotalで以下のクエリを使用すると、脆弱性を持つ疑いのあるメールが見つかりました。“content:{490050004d002e005400610073006b00} tag:outlook”

メールにUNCパスが含まれている場合、これは脆弱性を利用した悪意のあるタスクであることを意味します。

しかし、9月にポーランドのターゲットに送信された電子メールからは、上記のクエリでは発見できない抜粋を発見しました:

まとめ

- これらの攻撃は少なくとも2022年4月に始まった証拠が見つかっているが、もっと前から悪用されていた可能性がある

- 記事には公開されているデータのみを使用したため、実際に攻撃されたターゲットの範囲は、もっと高い可能性がある

- マイクロソフトは、この攻撃がロシアを拠点とする脅威アクターに起因するとしているが、公開されている証拠によると、別の脅威アクターもこの脆弱性を悪用した可能性がある

- この攻撃はユーザーによる操作を必要としないため、Outlookアプリケーションを使用しているすべての人に、できるだけ早くシステムにパッチを適用するよう促すことが重要

- マイクロソフトが 提供するPowerShellスクリプトを実行し、Exchangeサーバー内の悪意のある電子メールを過去にさかのぼって検出することを推奨

IOCs

24.142.165[.]2

101.255.119[.]42

113.160.234[.]229

168.205.200[.]55

181.209.99[.]204

185.132.17[.]160

213.32.252[.]221