Emotet再来! 2023年最初のマルスパムの波

2023年3月7日火曜日にEmotetが今年初めて、被害者を感染させるために新たなマルスパムを送信していることが確認されました。Emotetが最後に悪意のあるスパムを送信したのが2022年の11月であったため、これは重要なニュースです。しかも、今回の波は11月のものとは異なり、このブログで詳述しますが、新しい回避技術も含まれています。

ディープインスティンクトの脅威リサーチチームは、昨年からEmotetを追跡しており、沈黙の期間と新たな戦術を使った再登場について書いています。今後もマルウェアの追跡を続け、変化や活動があれば、コミュニティに警告を発します。

- 2022年11月17日投稿のブログ: Emotetの休暇は終了:悪い奴は休まない

- 2022年6月9日投稿のブログ: 死から蘇った、2022年のエモテット

Emotetの復活をいち早く発見し、ツイートしたのは@ilbaroni_

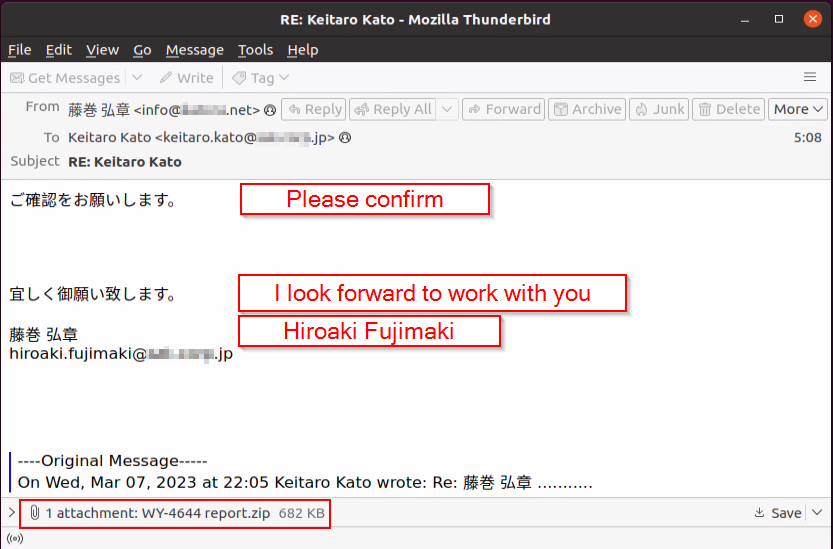

スレッドハイジャックメールによる配信

Emotetが使用した配信方法は昨年11月と同じですが、今回は添付されたzipファイルがパスワードで保護されていません。

ディープインスティンクトの脅威リサーチチームは、日本を含む世界中の企業に送信されたスレッドハイジャック(盗んだ正規メールを利用する手口)メールを発見しました。

Emotet マルスパムの変更点

昨年11月、Emotetは悪意のあるExcelファイルをアーカイブ形式で送信していました。現在、Emotetは悪意のあるWordファイルを含むアーカイブを送信しています。

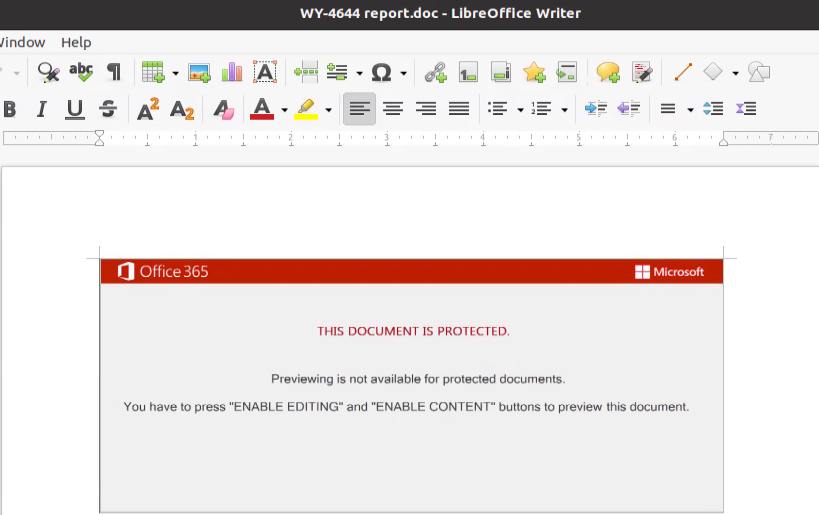

Wordファイルにはマクロが含まれており、これを有効にすると感染動作が始まります。

最初のページには、マクロを有効にするように受信者を誘い出そうとする画像が含まれています。

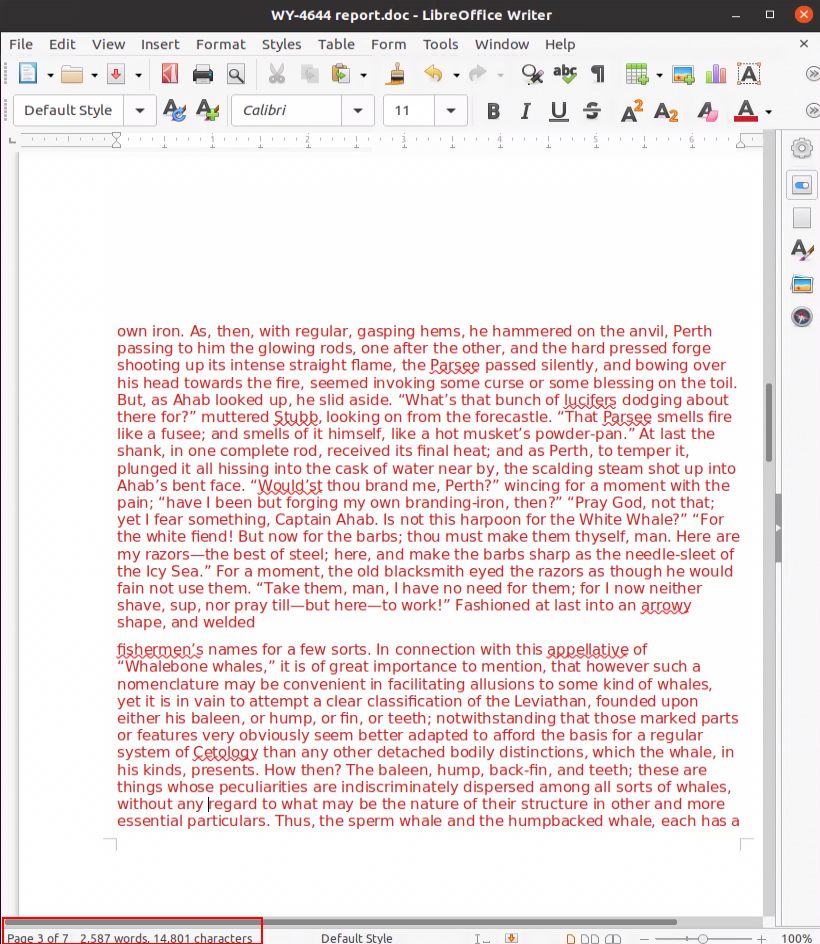

2ページ目は白紙、3~7ページ目は小説モビーディックからの抜粋で、白抜きフォントにすることで白紙に見えるように書かれています。

文書全体の文字数は14,801文字、単語数は2,587語で、テキストは回避技術の一環として追加されたものと推察されます。多くのセキュリティツールは、画像とマクロだけのWord文書を悪意あるものとして分類しますが、ほとんどのケースではこれは事実だからです。

21世紀の技術の進歩により、マクロを使用する理由はほとんどないにもかかわらず、正当な理由でマクロを使用する人もいます。

マクロでファイルにテキストのコンテキストを追加すると、一部のセキュリティツールはそのファイルが良性であると考えるようになる可能性があります。

この例のWord文書には、いくつかの難読化された長いマクロが含まれており、いくつかの危険なウェブサイトの1つからEmotet DLLを含むZIPファイルをダウンロードし実行します。

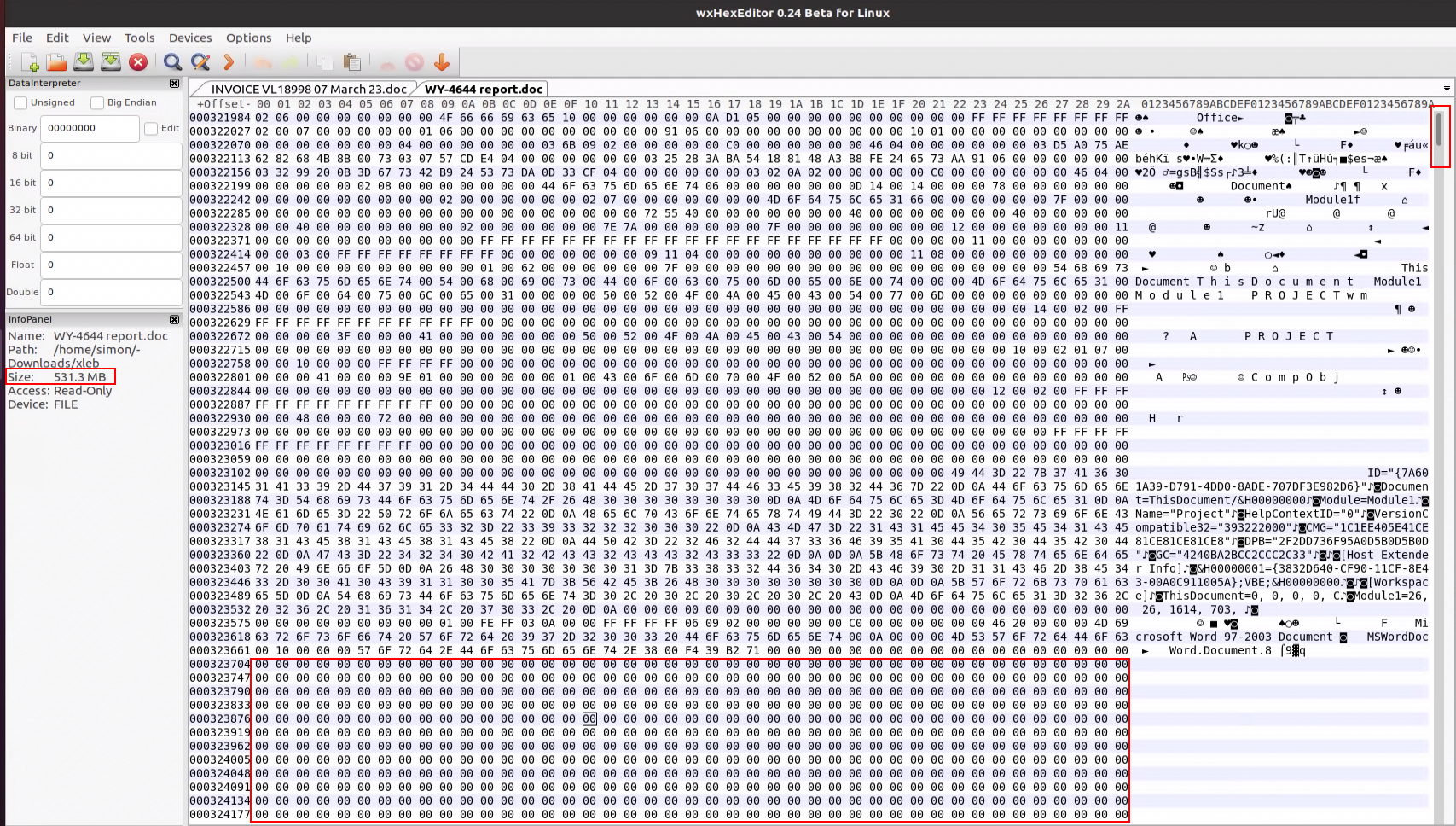

これだけではなく、今回Emotetが行った最も興味深い変更点は、Word文書のサイズを500MB以上に人為的に膨らませることです。

これは、ドキュメントの末尾にゼロバイトを追加するだけで行われます。ディープインスティンクトのリサーチャーは、以前、この手法が実行ファイルやDLLファイルなどの最終的なペイロードを膨らませるために使用されるのを見たことがあります。

結果は以前のものと同様で、ファイルが非常に大きいため、多くのセキュリティ製品やサンドボックスがスキャンせず、自動解析やIOC抽出が破綻してしまいます。

前述のように、マクロは侵害されたホストからZIPファイルをダウンロードしますが、その中にはEmotetローダーであるDLLファイルが含まれています。このDLLも0バイトでファイルサイズが500MB以上に膨れ上がっています。

最初の攻撃ベクトルとペイロードが人為的に膨張していることの組み合わせは、静的解析にのみ依存する製品を完全に盲目にするかもしれません。

これらの変更にもかかわらず、ローダーの動作は同じに見えます。

過去にEmotetはcertutil.exeのローカルバージョンをコピーしていましたが、今回Emotetは名前を変えたcertutilの特定のバージョンを"<AppData>Local\Temp. "にドロップします。

観測されたバージョンのハッシュは次のとおりです:4224312da8c3a37b95dd78236fca5ca316021c5de6e517d0ddc753ee26932e6a

Emotetは現在もプロセスインジェクションを使用しているため、静的検知だけに頼らないセキュリティ製品であれば、今回の攻撃を阻止できる可能性が高くなります。

IOC

DOC: a13b394e4017c0c77faf4fab6c3aea4de3443f11610cc85a1d677249b9b2bc3a

DLL: efcf59f4423df8fdacbfa8c3d23b6a3e4722bab65c31ea8a7f32daadddfa7adc

IOCの全リスト(278件)については、GitHubページをご覧ください。