HermeticWiperとは何か?- ロシア・ウクライナ戦争におけるマルウェアとより大きな脅威情勢分析

2月24日、ロシアとウクライナの紛争は、ロシア軍によるウクライナへの侵攻へとエスカレートしました。しかし、こうした敵対行為は物理的な領域だけにとどまりません。サイバー戦争は武力衝突と並行して起きており、両国間の敵対的なやりとりと切っても切れない関係になっています。

当社の脅威調査チームは、ウクライナ侵攻前の数週間にロシアが展開したさまざまなサイバー攻撃について、ウクライナの政府機関や軍事機関に混乱を引き起こし、通信を混乱させることを目的としていることを指摘しました。これらのサイバー攻撃のうち最もよく知られているのは、DDoS攻撃、政府公式ウェブサイトの乗っ取り、ウェブサイトの改ざんですが、最も破壊的な攻撃は、以前の記事で取り上げたWhisperGateというディスク消去型のワイパーマルウェアでした。

このマルウェアは、コンピュータのハードディスクのデータを消去し、マスターブートレコードとパーティションを破壊して、影響を受けたコンピュータを操作不能にするように設計されています。

HermeticWiperとは

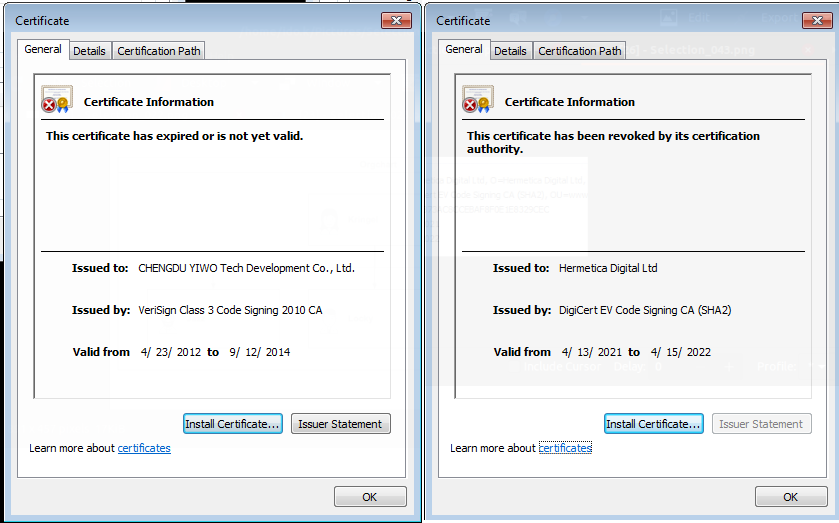

HermeticWiperは、CHENGDU YIWO Tech Development社が開発したEaseUS Partition Masterアプリケーションの古いバージョンに属するドライバを利用しています。攻撃者は、良性のデジタル署名されたカーネルドライバを使用して検出を回避しながら、ドライバの機能を利用してストレージデバイスと対話し、パーティション情報を取得するための低レベルのディスクアクセスを取得し、デバイスのディスクを破損させます。

ドライバは「Hermetica Digital Ltd」(ワイパー名の由来)によってデジタル署名されていますが、現在その証明書は失効しています。

図1 左:EaseUS無効署名付きドライバ、右:HermeticWiper署名付き証明書

マルウェアは、リソースセクション内に32ビット版と64ビット版のドライバをMS圧縮して格納し、OSのバージョンに応じて展開します。フォレンジック分析によると、このマルウェアには複数の亜種があり、タイムスタンプが2021年12月のものは、かなり以前から攻撃が「すでに進行中であった」であることを示しています。

私たちは、ワイパーの実行に先行する攻撃をいくつか観測しています。あるケースでは、攻撃者はMicrosoft SQL Serverの既知の脆弱性(CVE-2021-1636)を悪用して、ウクライナのある組織に足がかりを得ました。また、別のケースでは、攻撃者は、Microsoft Exchange Serverに対する悪意のあるSMB活動を通じてネットワークにアクセスし、認証情報の盗難を引き起こし、その後、ワイパーの展開につながったのです。また、Apache Tomcatの脆弱性を利用して、PowerShellコマンドを実行し、認証情報をダンプし、マルウェアを実行させるなど、他にもいくつかの方法が採用されています。

HermeticWiperは実行されると、まずAccess Token Manipulation [T1134] を利用して高いレベルの権限を取得し、次に「SeBackupPrivilege」(あらゆるファイルの内容を取得できる)および「SeLoadDriverPrivilege」(あらゆるドライバーのロード/アンロードができる)を取得します。前述のとおり、HermeticWiper はディスクを操作するために EaseUS 署名入りドライバを使用します。

次に、HermeticWiperはボリュームシャドウサービス(vss)を無効にし、特定のレジストリキーを変更することでクラッシュダンプを無効にして、バックアップが利用できないようにし、その痕跡を消します。

そして、システムの物理ドライブを列挙します。そして、それぞれのドライブについて、最初の512バイトを破損し、マスターブートレコード(MBR)を破壊します。

これだけで、どのコンピュータも操作不能になるはずですが、HermeticWiperはこれだけでは終わりません。次に、NTFSまたはFATファイルシステムをチェックし、それらを破壊して、MBRとGPTの両方のドライブを持つシステムを確実に危険にさらすのです。その後、Wiperはシステムを強制的にシャットダウンし、ワイプ操作を完了させます。

ワイパーがランサムウェアに偽装されていた前回のWhisperGate攻撃と同様に、攻撃者は、ワイパー攻撃から注意をそらすために、HermeticWiperマルウェアに加えて、PartyTicket

ランサムウェアをおとりとして使用しているようです。

ロシア・ウクライナのサイバー戦争

先に述べたように、ロシアは武力侵攻のずっと以前からサイバー攻撃キャンペーンを開始しています。しかし、2月23日にHermeticWiper攻撃が始まってから、両国間のサイバー戦争が急増していることがわかります。

以下は、主な出来事の時系列です。

2月23日

ウクライナ外務省およびウクライナ治安局(SBU)のウェブサイトがダウンし、ウクライナ軍に「逃げろ」「殺せ」と士気を下げる目的の脅迫SMSメッセージが届く。

Sandworm/VoodooBearグループは、これまでロシアの軍事情報機関(GRU)のものとされたが、デバイス情報を抽出し、追加のペイロードをダウンロードできるLinuxマルウェア、Cyclops Blinkを使用した。

2月24日

ウクライナの「農業政策食糧省」のポータルが「Free Civilian」というグループにより改ざんされる。このグループは、政府や市民の機密情報を含むデータベースを売りに出す。

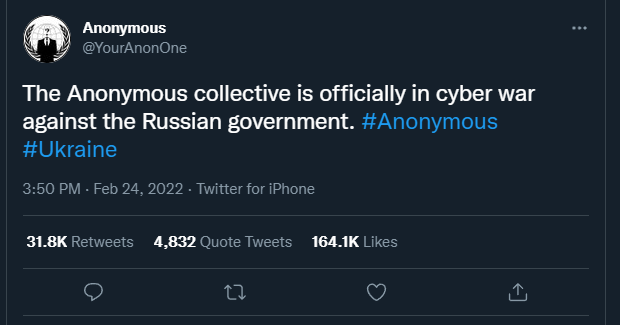

ハッキング集団Anonymousは、以下のメッセージでウクライナを支援することを発表。

図2 - 匿名グループ宣言

2月25日

ウクライナ軍のプライベートアカウント「i.ua」と「meta.ua」を狙った大規模なフィッシングメールキャンペーンが、「ベラルーシ共和国防省」の職員に関連するUNC1151(別名GhostWriter)により配信される。

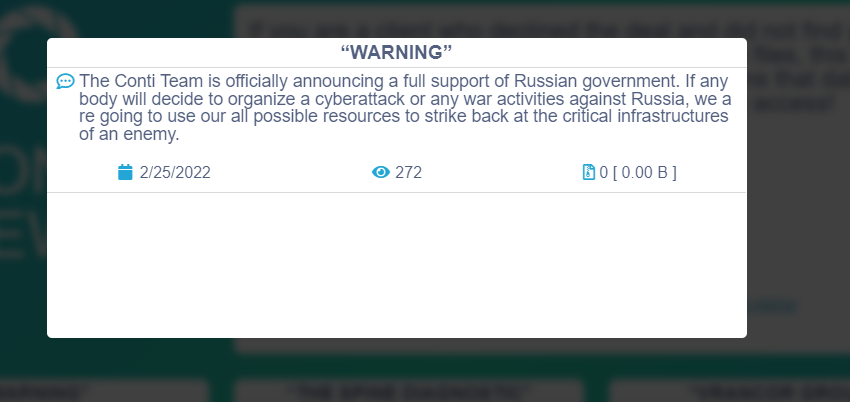

悪名高いContiグループは、以下のブログ記事でロシア政府を全面的に支持することを発表。

図4 コンティグループ宣言

2月26日 - ウクライナ副首相Mykhailo Fedorovが、ロシアのインフラに対するクラウドソーシングによる攻撃作戦「IT軍」の創設を発表し、協力するサイバー専門家を募る。

2月27日 - ランサムウェア「LockBit」グループが、すべての被害者のデータを漏えいさせると宣言。

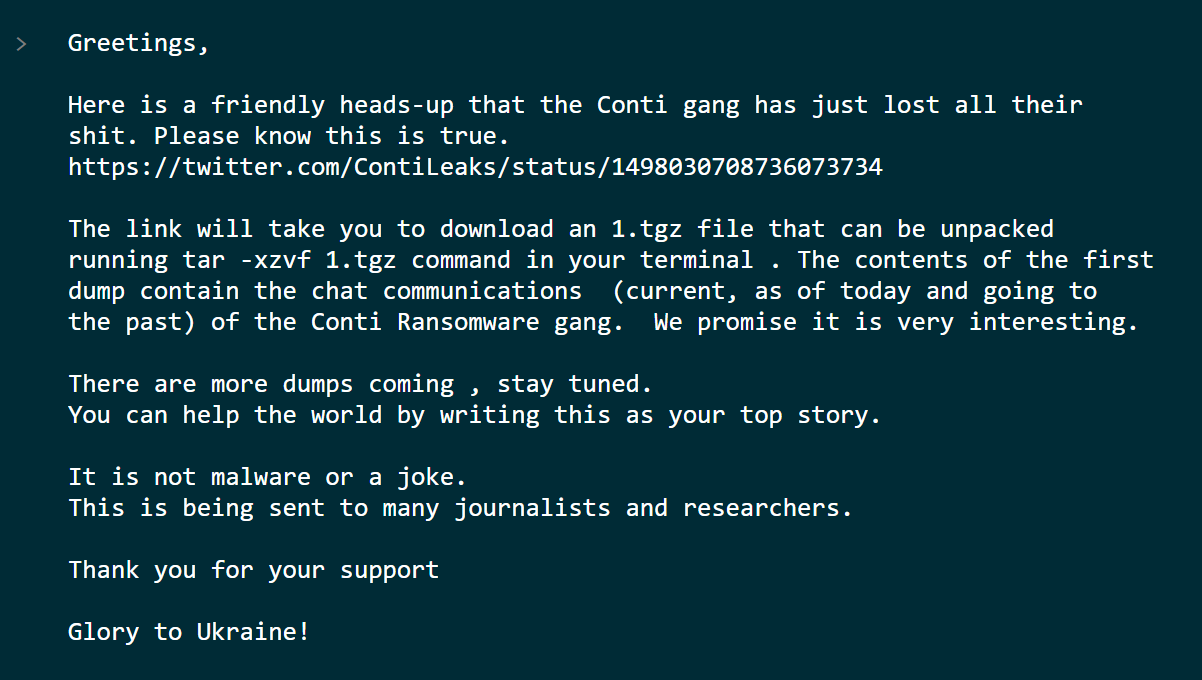

2月28日 - Contiグループのメンバーの一人が、ロシア政府を支援するという前回の発表の後、グループのチャットからデータを流出させ始める。

IOCs

Context sha256

EaseUS driver

e5f3ef69a534260e899a36cec459440dc572388defd8f1d98760d31c700f42d5

EaseUS driver

b01e0c6ac0b8bcde145ab7b68cf246deea9402fa7ea3aede7105f7051fe240c1

EaseUS driver

b6f2e008967c5527337448d768f2332d14b92de22a1279fd4d91000bb3d4a0fd

EaseUS driver

fd7eacc2f87aceac865b0aa97a50503d44b799f27737e009f91f3c281233c17d

EaseUS driver

96b77284744f8761c4f2558388e0aee2140618b484ff53fa8b222b340d2a9c84

EaseUS driver

8c614cf476f871274aa06153224e8f7354bf5e23e6853358591bf35a381fb75b

EaseUS driver

23ef301ddba39bb00f0819d2061c9c14d17dc30f780a945920a51bc3ba0198a4

EaseUS driver

2c7732da3dcfc82f60f063f2ec9fa09f9d38d5cfbe80c850ded44de43bdb666d

HermeticWiper

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

HermeticWiper

0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

HermeticWiper

ca3c4cd3c2edc816c1130e6cac9bdd08f83aef0b8e6f3d09c2172c854fab125f

HermeticWiper

2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf

HermeticWiper

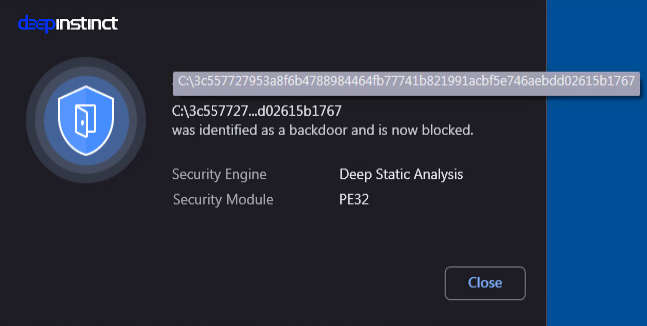

3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767

PartyTicket

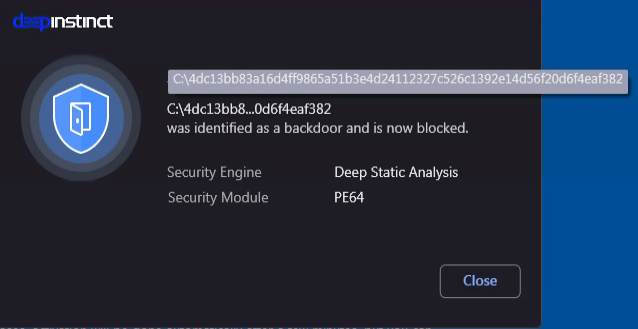

4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382

今後の予測・指針

現在進行中のロシアとウクライナの紛争は、すでに多くの関係メンバーを巻き込んだ膨大な量と範囲におよぶ攻撃へと変化しています。国家が支援するグループ、国家が支援しないアクター、そしてAnonymousグループのような独立したハクティビストによる活動が活発化しているのです。

ロシアに対して実施された前例のない一連の制裁措置は、ロシアを拠点とする組織的なサイバー犯罪グループや国家が支援または委託したアクターによるサイバー攻撃という形で、さらなる報復と反応を呼び起こす可能性があります。すでに、ロシアを支援するいくつかのサイバー集団が、ロシアに対するサイバー攻撃を行う可能性のある国や組織に対して、自らのリソースを用いて反撃すると脅迫しているのを確認しています。

現在進行中の物理的な衝突の激化と新たな制裁措置が相まって、リスクプロファイルが高まると推測されます。これは、制裁措置に関連し、高い経済価値または国家安全保障価値を持つセクターで高まると思われます。これには金融サービス、航空宇宙、エネルギー、重要インフラなどが含まれます。

リスクプロファイルの変化を踏まえて、検討・対応すべきポイントは以下の通りです。

攻撃者は、紛争に関連したフィッシングの試行で組織をターゲットにしています。セキュリ

セキュリティ担当者は、ソーシャルエンジニアリングの試みを最小限に抑えるよう、従業員に注意を促すか、再教育する必要があります。

組織内のすべてのアプリケーションは、組織へのバックドアとなる可能性があります。これらのアプリケーションは、最新のセキュリティパッチを適用して頻繁に更新する必要があります。組織は、ビジネスにとって重要でないアプリケーションを制限する一方で、厳格なアプリケーション制御ポリシーを適用する必要があります。

スクリプトは、強力な攻撃実行のメカニズムとなっています。業界によっては(例えば医療)、組織内のほとんどのユーザーがスクリプトを実行する権限を持つ必要がない場合があります。セキュリティ担当者は、ユーザーの役割とデバイスに基づいて、スクリプトの実行を制限する必要があります。

可視性を確保するため、ログを追加で取得できるように設定することをお勧めします。

インシデント対応には多大な時間とリソースが必要です。脅威の可能性がある場合のセキュリティ担当者の初期対応によって、攻撃影響の全体像に大きな差が生じる可能性があります。インシデント対応シナリオのための専用のプレイブックを用いて訓練を受けたセキュリティ担当者は、組織内部での追加感染や横方向の移動を防ぐ必要があります。

脅威の発生を可能な限り回避するために、脅威の発生源は陸の孤島で生活することを学んできました。PowerShell やオペレーティング・システム内の他のライブラリを使用することで、悪質な行為者はレーダーをかいくぐることができます。SOCのオペレータは、LOLbins攻撃の可能性に細心の注意を払う必要があります。

Deep InstinctによるHermeticWiperからの保護

Deep Instinctは、HermeticWiperとPartyTicketを実行前に静的に検知・ブロックし、動作を開始する前に止めることができています。

もっと詳しく知りたい方は、こちらからデモをリクエストしてください。

https://www.deepinstinct.com/ja/request-a-demo