ランサムウェア「LockBit 2.0」が今までにない暗号化方式のランサムウェア「LockFile」に進化

脅威の担い手は、サイバーセキュリティの防御力に対して優位に立つために、常に攻撃の仕組みを改善しています。これには新しいマルウェアを使用する場合もあれば、過去に成功したマルウェアを繰り返し調整して新たな脆弱性を利用したり、新たな攻撃技術を使用して準備の整っていないネットワーク環境を回避したり侵入したりする場合もあります。

これまでにも、Petya や NotPetyaなどのランサムウェアがこのような進化を遂げたことはありました。ランサムウェアは、企業にとって 最大の脅威の1つであり 、 DarkSide や WastedLockerなどが国際的なビジネスの現場にその痕跡を残しています。

この記事では Lockbit 2.0 から進化した LockFile と呼ばれる新しいランサムウェアの亜種についての分析を行い、新しい攻撃手法を用いてセキュリティ防御を突破しています。

LockFileのユニークな暗号化

ほとんどのランサムウェアは似たような方法で動作します。暗号化キーを生成し、それを使ってファイルのバイナリ全体を暗号化し、すべてのデータを破壊します。

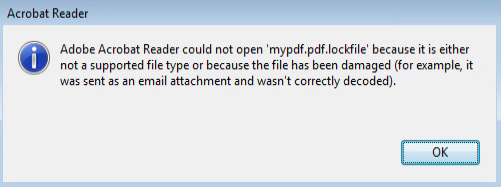

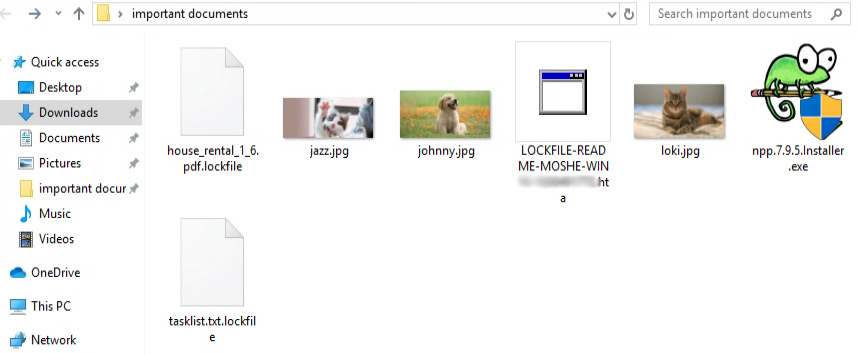

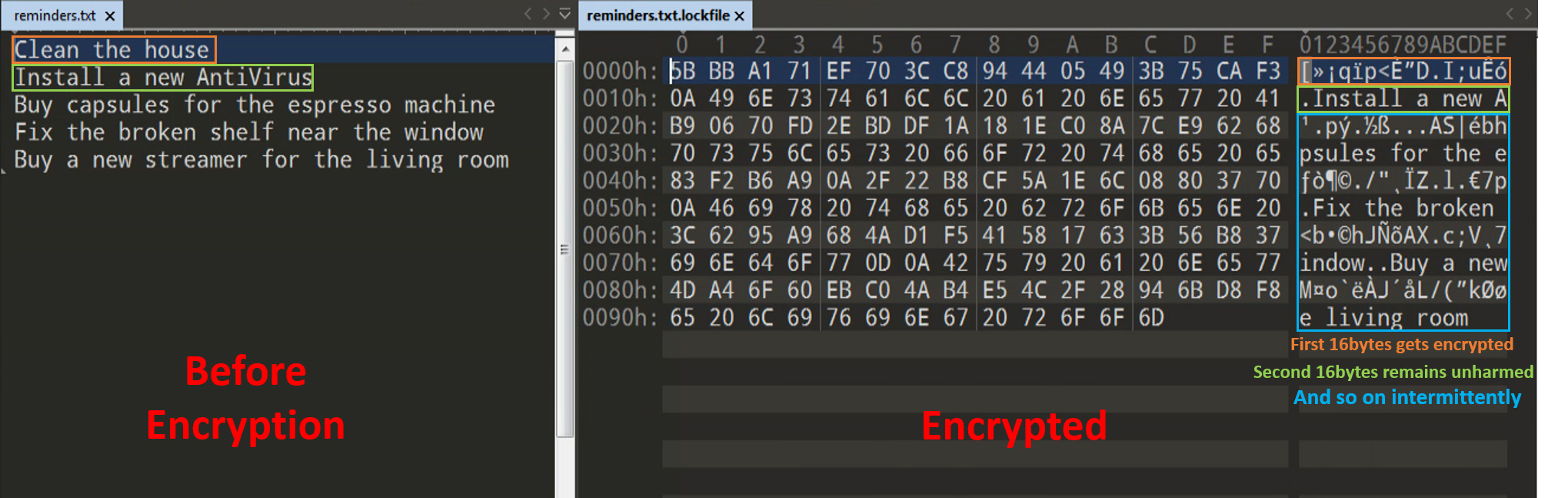

Lockfileの動作は異なります。ファイル全体を暗号化するのではなく、一度に16バイトずつ断続的に暗号化します。テキストデータの場合、これはファイルの一部が読めることを意味します。構造が重要なファイル(PDFなど)の場合は、ファイルが破損して使用できなくなります。

また、LockFile ランサムウェアは、特定のファイル拡張子(.exe や .dll など)を暗号化しませんが、これは様々なランサムウェアに共通する動作です。この暗号化技術の目的は、破損したデータを使用しているにもかかわらず、被害者がオペレーティングシステムを機能させることで、感染した組織が身代金を確実に支払うことができるようにすることです。

LockFile が他のランサムウェアと異なる点は、画像ファイル(jpeg, bmp, giff, jpg)を攻撃しないことです。これは不思議なアプローチです。LockFileは被害者の動物の写真を保存するためにこのようなことをしているのか、それとも単なる偶然なのでしょうか?

ファイルの一部分だけを暗号化する戦略とは?

ファイル全体ではなく、ファイルの一部だけを暗号化するという考え方は、ファイルを巨大なパズルに例えて考えてみましょう。ファイルを暗号化すると、パズルのイメージが崩れて、元のファイルがわからなくなります。この時点では、誰もこれが正規のパズルであるとは思わないでしょう。

しかし、パズルの大部分がそのままだったらどうでしょう?よく見ないと気がつかないかもしれません。つまり、これらのファイルの一部だけが意図的に暗号化され、脅威を曖昧にしている可能性があるのです。ファイル全体が暗号化されていれば、そのファイルが改ざんされていることは容易に判断できます。しかし、断続的に暗号化を行うことは、検知を避けるための新たな戦術である可能性があります。

鉄は熱いうちに打て

さて、この新しいランサムウェアの背後には誰がいるのでしょうか?

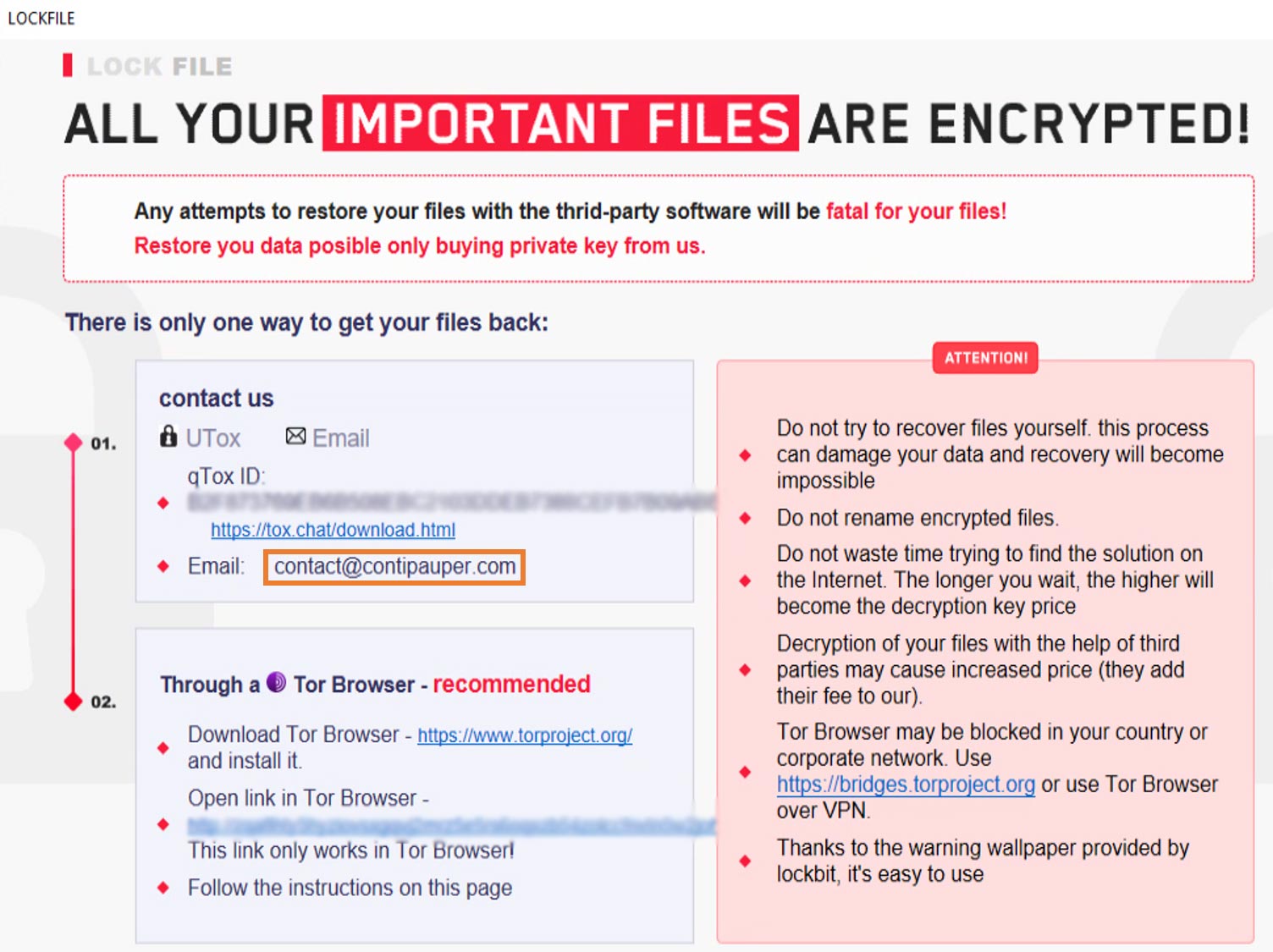

身代金請求書に記載されている電子メールアドレスから、Contiランサムウェアの一味が関与していると推測する人もいます(contact@contipauper.com)。

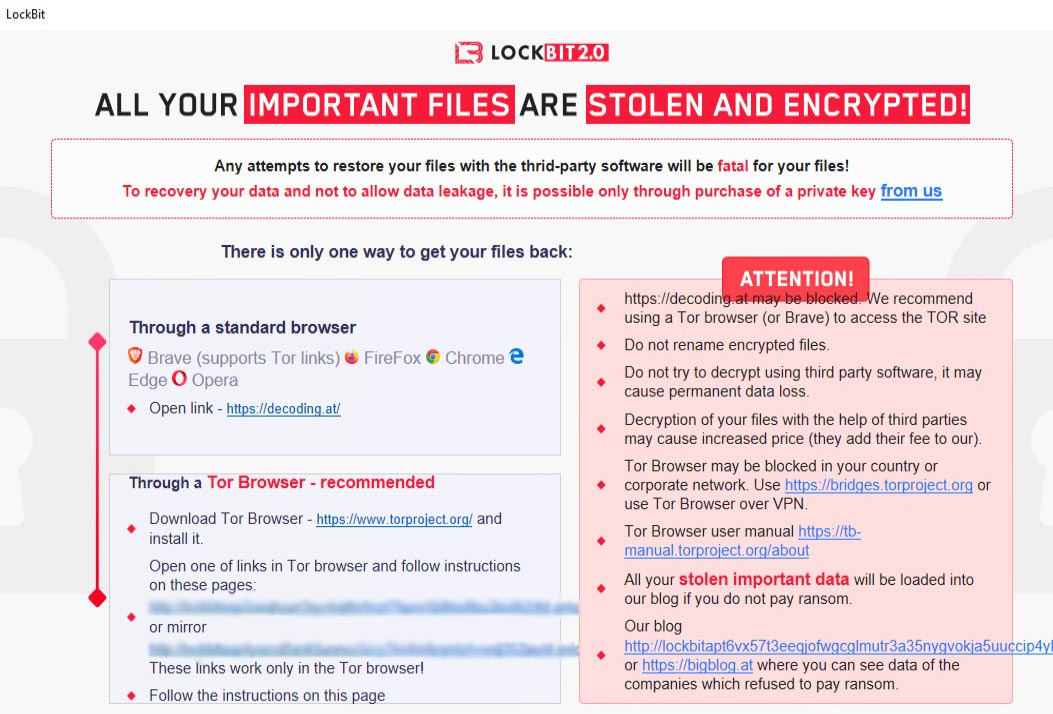

しかし、このメモをよく見てみると、LockBit 2.0で使われていたメモと驚くほどの類似性があることがわかります。

身代金請求書の内容はほぼ同じですが(フォント、色、フォーマットが同じ)、LockBit 2.0は32ビットのファイルを使用するのに対し、我々が見つけたLockFileのサンプルはすべて64ビットでした。64ビットのペイロードであるLockfileは、古いOSや32ビットのOSを搭載したマシンでは64ビットが動作しないため、潜在的な被害者のターゲット範囲を狭めています。

これは興味深いことです。というのも、一般的に脅迫者は、ターゲットを特定のOSアーキテクチャに限定せず、より広い範囲を対象とすることを好むからです。もしかしたら、Lockfileの開発者は、開発過程でパフォーマンス面を考慮して、このような決定をしたのかもしれません。

LockBit 2.0とLockFileの違いは何ですか?

LockBit 2.0 と LockFile を区別する、より顕著な 3 つの「特徴」:

- LockBit 2.0 は、LockFile で見られたユニークな断続的な暗号化を使用していません

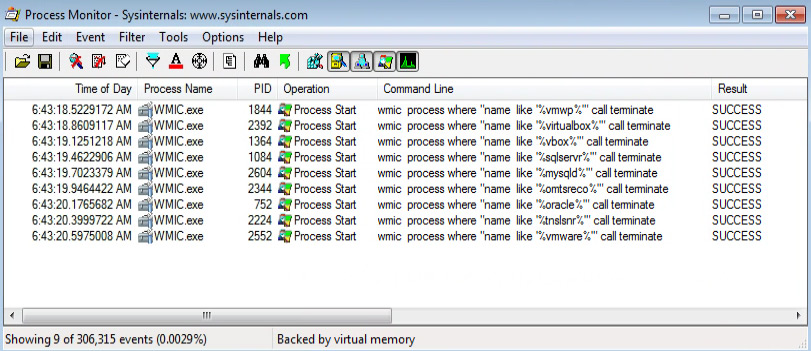

- LockBit 2.0では、wmic.exeをシャドーコピーの削除にのみ使用していましたが、LockFileでは、マシンが接続されている仮想化やデータベースに関連するすべてのプロセスを終了させるために広範囲に使用されていました

- LockBit 2.0は被害者のイメージを暗号化しましたが、LockFileではイメージの暗号化は行いませんでした。

脅威の緩和

脅威の感染経路に詳しい情報筋によると、最新バージョンのランサムウェアは、2つの非常に新しい攻撃ベクターを使用しています。

- ProxyShell – Microsoft Exchange Serverのリモートコード実行の脆弱性

- PetitPotam NTLMリレー攻撃 – NTLMリレー攻撃を行うための新技術

ProxyShellの脆弱性を緩和するためには、単純にExchangeサーバにパッチを当てる必要があります。 (CVE-2021-31207, 2021-33473, 2021-34523, 2021-31206)

PetitPotamを緩和するには、単にパッチをダウンロードするだけではなく、Microsoftが 公開したガイドに従う必要があります。このガイドでは、まずユーザーに影響を受けるかどうかを知らせ、この攻撃ベクトルを緩和するためにドメインコントローラをどのように設定するかについての詳細が記載されています。

Deep InstinctによるLockFileの阻止

脅威となる人物は、今後も欠陥を見つけ出し、お客様の環境を攻撃する巧妙な方法を編み出してくるでしょう。一歩先を行くためには、私たち全員が責任を負うことになります。

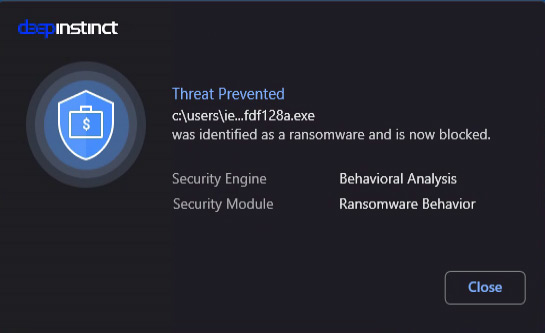

LockFileランサムウェアの防止に関しては、Deep Instinctがその答えです。製品のアップデートや変更なしで実行前に検出し、その場で阻止します。

業界最高の300万ドルのランサムウェア対策保証を含む、当社のランサムウェア対策機能についての詳細をお知りになりたい方は、ぜひ当社のデモを紹介するオンラインセミナーにご参加ください。また個別のデモをご希望の方は、こちらからお申し込みください。

IOC:

今回のブログ記事で参照しているロックファイルのSHA256 :

| SHA256 | ファイルタイプ |

| 2a23fac4cfa697cc738d633ec00f3fbe93ba22d2498f14dea08983026fdf128a | 64-bit executable |

| cafe54e85c539671c94abdeb4b8adbef3bde8655006003088760d04a86b5f915 | 64-bit executable |

| bf315c9c064b887ee3276e1342d43637d8c0e067260946db45942f39b970d7ce | 64-bit executable |

| a926fe9fc32e645bdde9656470c7cd005b21590cda222f72daf854de9ffc4fe0 | 64-bit executable |